«Возможно, вымогатели все еще контролируют скомпрометированную инфраструктуру»

- Шифровальщик

В «Темной комнате» мы рассказываем о том, о чем обычно не принято говорить. Герои рубрики — технари, представители бизнеса и бэк-подразделений российских компаний. Мы обсуждаем подробности реальных взломов, озвучиваем непопулярные мнения о популярных решениях и делимся инсайтами. От первого лица и только анонимно.

Все совпадения с реальными лицами, компаниями, продуктами и событиями случайны не случайны.

О чем

История одного шифровальщика в инфраструктуре компании Х. Злоумышленник потребовал выкуп за возврат доступа к зашифрованным данным

Герой материала

Руководитель ИТ-подразделения

Масштаб компании

Около 120 сотрудников

С чего все началось?

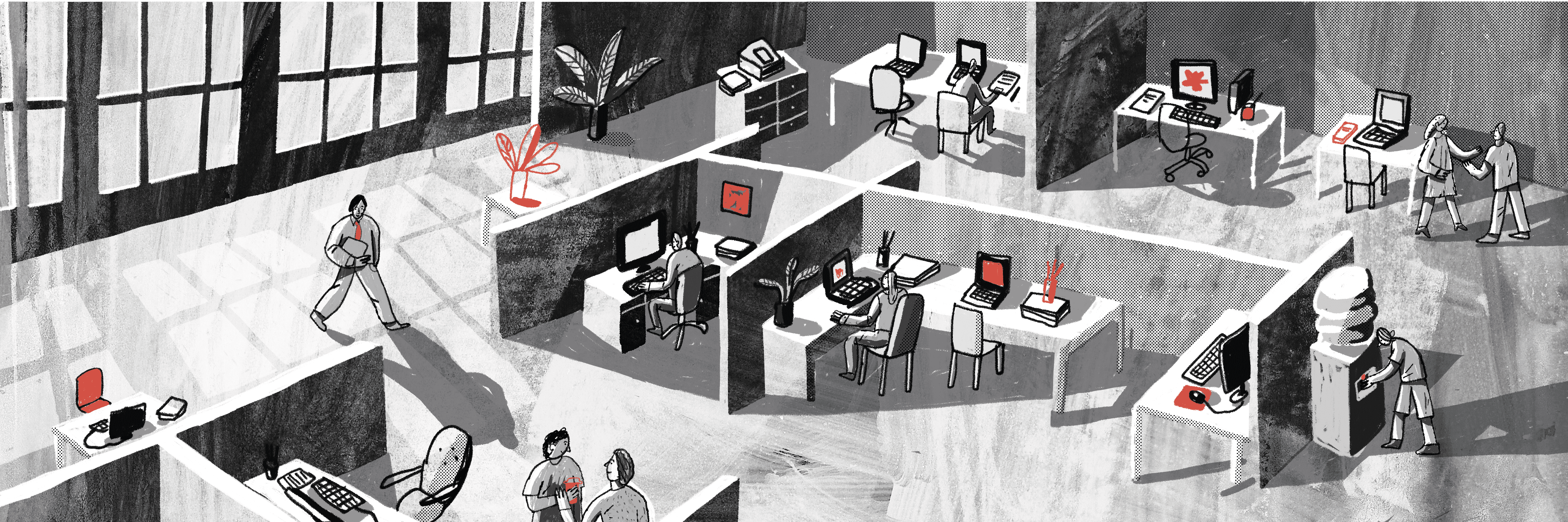

Я устроился в компанию в августе прошлого года. У нас достаточно большой серверный парк (порядка 200 виртуальных машин), но инфраструктура была в ужасном состоянии, а вопросами кибербезопасности никто всерьез не занимался. Ни систем ИБ-мониторинга, ни антивирусов... Зато была масса сомнительных VPN-соединений, за которые отвечали внешние подрядчики. При этом мы были подключены к сети и оборудованию организации-арендодателя, в здании которой снимали офисные помещения. Ни о каком защищенном контуре речи не шло.

Проблем было много, но не хватало рук, чтобы во всем разобраться. Предыдущая ИТ-команда ушла — у меня осталось всего два инженера поддержки, у которых отсутствовало понимание базовых вещей: нельзя постоянно работать под учетной записью доменного администратора, давать пользователям права локальных админов и др. Приведу пример. Сотрудник удаленно работает через RDP: когда сессия сбрасывается, он просто инициирует новое подключение и продолжает выполнять свои задачи. То тут, то там мелькали синие экраны — все в лучших традициях.

В конце 2022 года у меня появился достаточно сильный системный администратор, и мы начали разгребать завалы. Например, виртуализовали файловый сервер и настроили синхронизацию на базе Microsoft DFS (это наше «чеховское ружье»). Тем не менее закрыть все дыры мы не успели.

Как вы поняли, что злоумышленники проникли в инфраструктуру компании?

В начале 2023-го я защищал перед руководством планы на год. Выступил с очередным докладом, рассказал о сомнительной активности и других проблемах в сети. Один из моих коллег предложил: «Давайте попробуем отключить сетевой интерфейс для машин, которые „шумят“ в сторону интернета». Попробовали — как раз перед 8 марта. Вернулись на работу после праздников и увидели, что инфраструктура лежит :)

Из строя было выведено около 60 рабочих станций (примерно половина от общего числа) и 20 Windows-серверов. Пострадали только те устройства, которые оставались включенными на праздниках. Зачастую срочные задачи прилетают в нерабочее время, поэтому некоторые сотрудники не выключали свои машины, чтобы подключаться к ним дистанционно. При этом удаленный доступ был реализован через обычный проброс портов — без VPN. Мы знали об этом и начали переходить на более безопасную схему, но не успели. В результате злоумышленники смогли зашифровать данные на станциях, которые использовали незащищенное подключение. Цель предельно проста — получить выкуп — 6 тыс. долларов.

Какой была ваша первая реакция? Были мысли заплатить вымогателям?

Мы понимали, что идти на поводу у хакеров нельзя. Некоторые коллеги предлагали заплатить, но всерьез этот вариант даже не рассматривался. Отмечу, что ранее компания уже неоднократно сталкивалась с подобными инцидентами, но не такими масштабными и сложными. Например, злоумышленники несколько раз шифровали отдельные рабочие станции, а в марте 2022 года вывели из строя почтовый сервер Microsoft Exchange.

Мы сразу сообщили об инциденте в головную организацию, написали заявления в МВД и Управление «К». Также обратились в НЦКИ. Параллельно вступили в переписку с вымогателями, чтобы усыпить их бдительность и собрать побольше информации. Мы объяснили, что данные важны, но, чтобы собрать деньги, потребуется время. Чуть позже сказали, что не сможем найти нужную сумму: злоумышленники занервничали и в итоге скинули цену почти в три раза. Когда они поняли, что не получат денег, то предложили за небольшую сумму рассказать, как нас взломали. На этом мы прервали переписку и передали всю информацию в компетентные органы.

Ни в коем случае не показывайте хакерам, что вы их обнаружили, если вы не понимаете, как вас взломали, и у вас нет уверенности, что злоумышленники потеряли контроль над инфраструктурой.

Как именно вас взломали?

Расследовать инцидент нам помогали эксперты Positve Technologies. Вымогатели атаковали включенные рабочие станции, но среди них осталось несколько живых машин, на которых мы обнаружили дескриптор, кейлоггер и другие вредоносные инструменты.

Партнеры запросили информацию о нашей инфраструктуре и сети, проанализировали данные с рабочих станций и за несколько дней подготовили отчет. Он состоял из двух частей: общее описание инцидента и более подробный анализ действий злоумышленников.

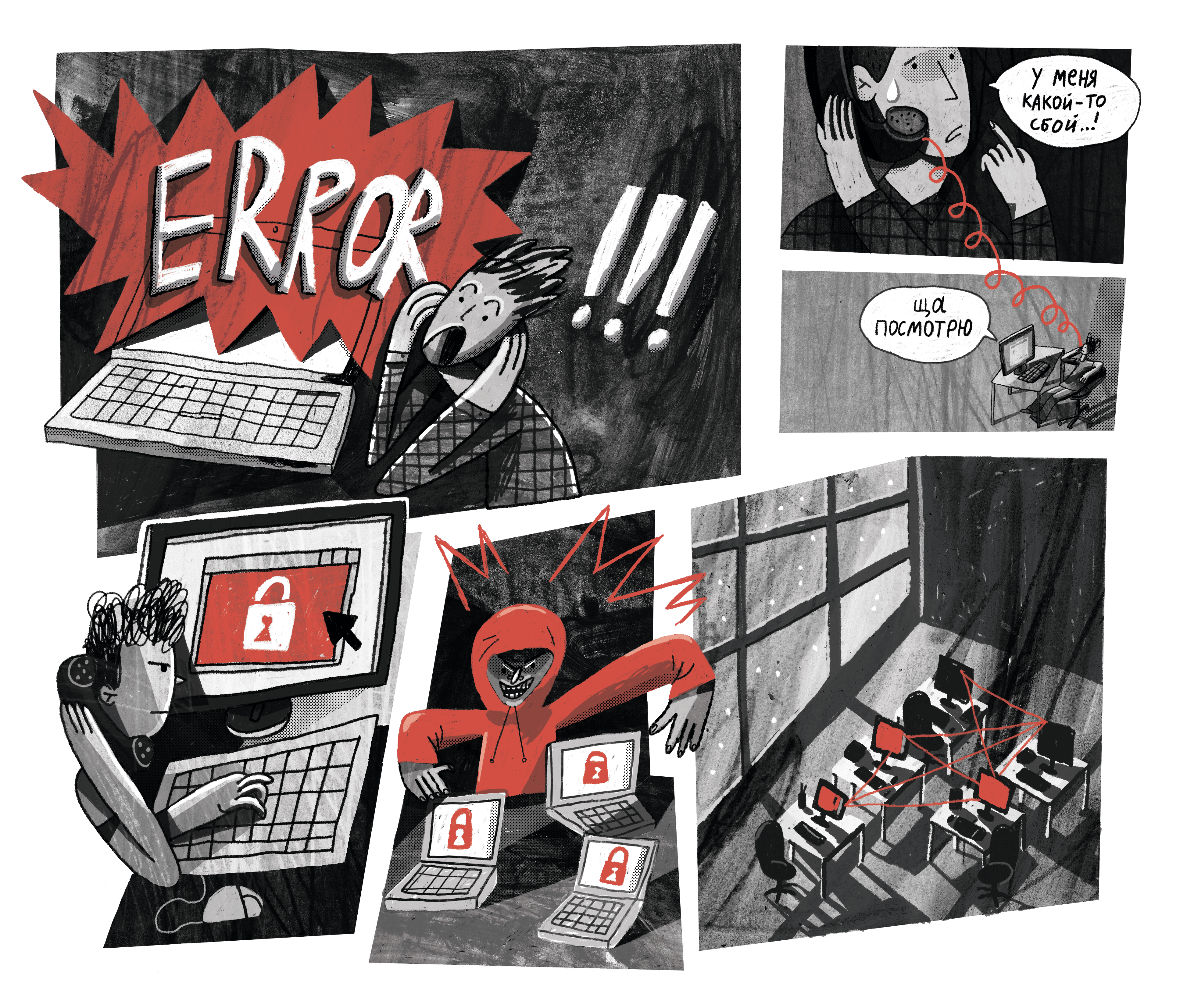

Нас взломали через устаревший механизм удаленного доступа к рабочему столу по RDP (проброс портов на центральном маршрутизаторе). Схема была достаточно простой:

- Злоумышленники инициировали кратковременный сбой на рабочей станции.

- Пользователь обращался в техническую поддержку.

- Специалист техподдержки с правами администратора домена подключался к машине.

- Хакеры перехватывали его данные, получали возможность управлять всеми рабочими станциями и запускать механизмы шифрования.

- Шифрование было реализовано на уровне логических загрузочных записей, а не отдельных файлов. Это проще и быстрее, а восстановить данные в этом случае сложнее.

Самое интересное, что все закладки были заложены очень давно: хакеры проникли в сеть еще полтора (!) года назад — осенью 2021-го.

Как вы устраняли последствия инцидента?

Мы начали поднимать бэкапы и понемногу восстанавливать данные, чтобы обеспечить штатную работу сотрудников. К счастью, во время атаки пострадали не все участки сети: мы смогли оперативно изолировать финансовые и кадровые подразделения в отдельный сегмент. Затем попытались поднять новый домен в скомпрометированной сети и перевести людей туда. В ответ злоумышленники написали, что мы зря стараемся, и прислали список пользователей нового домена. Тогда мы перешли к более радикальным мерам:

- Децентрализовали и вывели из домена рабочие станции.

- Перенесли почтовый сервер на отдельный хостинг за пределами компании.

- Защитили файловые ресурсы с помощью Nextcloud (с дополнительной авторизацией).

- Установили антивирусное ПО на Windows-серверы и рабочие станции.

Проще говоря, мы децентрализовали инфраструктуру, защитили отдельные участки и начали изолироваться от сети арендодателя. Мы не уверены, что злоумышленники больше не контролируют скомпрометированную инфраструктуру бизнес-центра.

Сколько данных удалось зашифровать вымогателям?

Изначально мы думали, что потеряли порядка 60–70% данных, но в процессе расследования выяснили, что хакеры кое-что не учли. Пришло время «чеховского ружья»: я упоминал, что до инцидента мы успели виртуализовать файловый сервер — это помогло нам восстановить информацию. Скорее всего, вымогатели просто не предполагали, что зашифрованные файловые данные, размещенные на виртуальной инфраструктуре, могут быть проанализированы и восстановлены.

Мы взяли виртуальную машину с зашифрованными данными и «завели» с помощью альтернативного загрузчика. На выходе получили кучу мусора, проанализировали его с помощью инструментов LiveCD и в конечном счете восстановили порядка 80% информации. Зашифрованные данные с физических рабочих станций и серверов таким образом восстановить не удалось.

Ни одна компания, в которую мы обращались, не смогла предоставить гарантий восстановления данных, хотя стоимость работ составляла от 600 тыс. руб. до 1,5 млн руб.

Сколько времени вам потребовалось, чтобы вернуть компанию в штатный режим работы?

На децентрализацию ушло около четырех дней, затем мы подняли облачный файловый сервис в Nextcloud и запустили процедуру восстановления данных — в сумме это заняло порядка двух-трех недель.

Вы выяснили, кто вас взломал?

Эксперты Positive Technologies определили, что атака шла из-за границы: из Нидерландов, потом из Украины и Германии. Скорее всего, это прокси-серверы, а злоумышленники находятся где-то в России. Других подробностей мы не знаем.

Было много предположений, кому это было выгодно, вплоть до кулуарных слухов из серии: «Как только пришли новые айтишники, сразу стало что-то происходить. Почему у старых все было хорошо? Может быть, это они?»

Вы предполагали, что такой инцидент возможен?

Да, все предпосылки были. Я работал в достаточно крупных организациях, строил распределенные сети с тысячами хостов и прекрасно знаю, что ИБ нужно уделять много внимания. К сожалению, это понимают далеко не все. Простой пример: однажды я отвечал за распределенную сеть на три тысячи сотрудников в Москве. Она не была должным образом защищена, потому что руководство понимало, для чего им ИТ, а вот с ИБ ситуация была значительно сложнее. На мой взгляд, это достаточно распространенная проблема.

Учитывая полученный опыт, что бы вы изменили в своих действиях, если бы могли переиграть ситуацию с самого начала?

В первую очередь заблаговременно внедрил бы систему мониторинга, усилил контроль сетевой активности, установил антивирусы и быстрее переходил с RDP на защищенную схему удаленного доступа. Хотя мы все равно не смогли бы полностью контролировать ситуацию — не хватило бы опыта и специалистов. Кроме того, все наши ресурсы уходили на тушение пожаров и текучку, а в таких условиях сложно заниматься развитием.

Какие действия вы предпринимаете прямо сейчас?

Мы перешли на независимого интернет-провайдера. В рамках выполнения работ по подключению интернет-канала он проложил независимую вертикальную кабельную систему между этажами и другим зданием и предоставил необходимое оборудование (коммутатор, трансиверы, оптические патч-корды), что позволило нам отключиться от локальной сети арендодателя. Кроме того, мы внедрили в сеть программные маршрутизаторы с функциями межсетевых экранов. Взяли за правило мониторить сетевую активность и выявлять попытки проникновения. Перенастраиваем беспроводную сеть, изолируем от доступа к построенной инфраструктуре. На некоторых серверах вообще обнаружили сервисы, очень похожие на майнинговые.

Кроме того, мы провели аудит существующей Wi-Fi-сети. Выявили и отключили взломанные точки, завели все точки на централизованное управление контроллером, изолировали от общей сети и отключили административный доступ из беспроводной сети.

Поделитесь планами на будущее?

В ближайшее время мы будем обсуждать с новым генеральным директором вопросы кибербезопасности. Нам нужны не только специалисты, но и современные инструменты: DLP, песочница, средства анализа сетевой активности и т.д. Кроме того, детали многих процессов лучше закрепить нормативными актами. Чтобы руководство выделило бюджет, все это нужно будет тщательно обосновывать — проводить «пилоты» и показывать наглядные результаты, вплоть до обнаружения конкретных уязвимостей. Пока наши запросы вызывали у топ-менеджеров только недоумение: «Почему так дорого?», «Зачем вообще в это вкладываться?». Ситуация усугубляется тем, что многие системы, которыми пользуется компания, были написаны почти 20 лет назад. Это огромные незадокументированные legacy-решения, которые всегда обслуживали подрядчики. Нормально разобраться в них практически невозможно. Единственный выход — переходить на новые системы, мигрировать данные, бизнес-процессы и обеспечивать их безопасность. Это долгий и сложный путь, но другого выхода у нас нет.

P.S. Конец августа 2023 г.

На текущий момент мы практически без привлечения дополнительных затрат смогли выстроить защиту новой базовой инфраструктуры на базе pfSense. Сконфигурировали новый почтовый сервер на основе Microsoft Exchange, настроили расширение SPF, политику DMARC и метод e-mail аутентификации DKIM. Сейчас идет миграция на новую инфраструктуру.