О чем материал

Продолжаем серию статей Positive Research о социальной инженерии. Сегодня расскажем о реализации Red Team SE в российских финансовых компаниях — от разведки до конечной реализации.

Мы в PT SWARM, как сейчас модно говорить, любим челленджи — ставить перед собой большие и сложные задачи, которые решаем путем их разбивки на небольшие компоненты, позволяющие шаг за шагом достигать нашей цели. Один из самых любимых челленджей — это проведение Red Team проектов для крупных финансовых компаний. Такие кейсы позволяют задействовать весь спектр наших тактик, техник и процедур (TTP), а также всю имеющуюся экспертизу. К тому же в процессе мы выявляем собственные слабые стороны, совершенствуем инструментарий и развиваемся как offensive-команда.

В этом материале я расскажу о нашем подходе к решению Red Team задачи по получению начального доступа к инфраструктуре финансовой компании с использованием методов социальной инженерии. В частности, материал продемонстрирует эффективность техник и тактик, о которых я рассказывал на Positive Hack Days и в Positive Research (материал 1 / материал 2).

Я поделюсь своим видением построения таргетированной социотехнической атаки, включая этапы ее подготовки и реализации. Опишу технические приемы, с помощью которых мы решаем SE-задачи: DLL Side Loading, хостинг полезной нагрузки в CDN GitHub, отправку фишинговых писем через EWS-эндпоинт Exchange-сервера, Telegram RAT и SIM-карты для вишинга. Будучи объединенными в одну атакующую цепочку, эти методы позволяют достигать результатов в самых масштабных и сложных Red Team операциях.

Хочу выразить признательность заказчикам за доверие к нашей команде, возможность развивать экспертизу и повышать уровень защищенности российского крупного бизнеса.

Экосистема фишинговой атаки

Прежде, чем перейти к самой интересной части про наши Red Team кейсы в финансовых компаниях и демонстрации того, как выглядит таргетированная фишинговая атака с атакующей стороны, необходимо разобраться в методологии. Начнем с того, как в целом готовится подобная атака и какие результаты хакерской деятельности с других векторов атак мы используем в качестве пререквизитов для достижения цели.

При верхнеуровневом рассмотрении атаку можно разделить на три этапа: разведка, подготовка и реализация (см. рис. 1).

На первый взгляд все выглядит довольно просто, однако каждый из этих этапов включает множество взаимосвязанных подэтапов, качество выполнения которых напрямую влияет на конечный результат. Более того, последовательность этих этапов в жизненном цикле проекта часто меняется — например, когда требуется вновь провести узконаправленную разведку и подготовку для достижения конкретного промежуточного результата.

Именно из таких кубиков и узконаправленных результатов складывается итоговый успех в виде получения начального доступа к инфраструктуре посредством социальной инженерии. Давайте рассмотрим составляющие каждого этапа и разберемся, как эти компоненты формируют единый «SE-кулак» для преодоления внешнего периметра организации.

Важно понимать, что мир социальной инженерии значительно эволюционировал. SE-экспертиза уже не концентрируется в руках одного выделенного специалиста, для решения подобных задач требуется узкоспециализированная команда, обладающая широким спектром навыков и знаний из разных областей ИТ и кибербезопасности: аналитики ВПО, Frontend- и Backend-разработки, ООП, реверс-инжиниринга, тестирования на проникновение, знания сетевой архитектуры, бизнес-аналитики, психологии и т. д. Сейчас социальная инженерия разделяется как минимум на две крупные составляющие со своими внутренними компонентами и жизненным циклом:

1. Frontend. Включает пассивную и активную разведку (поиск почтовых адресов и мобильных телефонов сотрудников, анализ технологического стека компании, поиск сведений об используемых Anti-APT СЗИ), разработку функциональных веб-приложений (например, для обхода двухфакторной аутентификации и установки VPN-туннелей с использованием перехваченных учетных данных), профилирование жертв, доставку полезной нагрузки, разработку фишинговых сценариев, инструментов доставки, методов пассивного обхода Sandbox-решений и многое другое.

2. Backend. Представляет собой ядро разработки полезных нагрузок. Основная задача этого направления — создание техник обхода антивирусных и EDR-решений, динамического анализа в Sandbox-средах, методов внедрения полезной нагрузки в память процессов, закрепления в атакуемой системе, создания инструментов туннелирования на основе различных транспортных протоколов, агентов постэксплуатации для различных ОС. По-простому (как это называется внутри offensive-сообщества) это реализация полного цикла malware development направления наступательной кибербезопасности.

В итоге для каждой из этих составляющих можно сформировать обширную матрицу компетенций, необходимых специалисту, отвечающему за соответствующее направление.

Кубик «Разведка»

На данном этапе осуществляется сбор предварительных данных, необходимых для перехода к следующей фазе. Как известно, разведка бывает пассивной и активной.

Сегодня для достижения качественного результата недостаточно ограничиться пассивным сбором корпоративных почтовых адресов с помощью различных инструментов и сервисов с последующей массовой рассылкой фишинговых сообщений в надежде на успех. При этом корпоративная почта по-прежнему остается основным каналом коммуникации с потенциальной жертвой, особенно если проект не предусматривает использования вишинга и фишинга через мессенджеры.

В рамках Red Team проектов мы используем все возможные векторы атак, комбинируя вишинг, фишинг через мессенджеры и корпоративную почту для усиления воздействия и повышения результативности. Поэтому качественная разведка может занимать несколько недель, в течение которых собирается определенный набор данных.

Пассивная разведка (без взаимодействия с инфраструктурой и сотрудниками компании)

- Анализ утечек данных

На этом этапе необходимо искать чувствительную информацию, относящуюся к компании:

- учетные и аутентификационные данные;

- внутренние имена серверов и сервисов;

- паттерны учетных записей;

- исходные коды приложений;

- FQDN — полное доменное имя внутреннего домена Active Directory компании.

Особое внимание уделяется поиску в логах инфостилеров, публичных утечках данных и сервисах хранения кода (GitHub, GitLab и др.), валидных учетных данных, внутренних наименований серверов и сервисов, почтовых адресов, а также персональных данных сотрудников (ФИО, телефонные номера и др.).

На этом этапе в логах инфостилеров нередко обнаруживаются действительные учетные данные администратора Bitrix или других уязвимых веб-приложений, в которых возможно удаленное выполнение кода. Также находятся доменные учетные данные, позволяющие получить доступ к корпоративной почте (при наличии доступной OWA на внешнем периметре компании или EWS-эндпоинта Exchange-сервера) или извлечь GAL (Global Address List) с Exchange-сервера, получив всю адресную книгу почтового сервера с информацией о сотрудниках.

- Анализ технологического стека компании

На этом этапе необходимо получить информацию:

- о механизмах и сервисах двухфакторной аутентификации (2FA);

- корпоративных инструкциях, раскрывающих процессы аутентификации, парольную политику, процедуры смены пароля и иные внутренние процессы;

- используемых Anti-APT-решениях;

- корпоративных сервисах видеоконференций и мессенджерах;

- наличии гостевых и корпоративных беспроводных сетей (Wi-Fi);

- доступности Exchange-эндпоинтов.

Ценными источниками такой информации служат вакансии компании и описание деятельности сотрудников на LinkedIn, где специалисты часто подробно перечисляют используемые технологии и системы для демонстрации своей квалификации. Например, из описаний вакансий и профилей LinkedIn можно получить сведения о средствах защиты информации и составить представление об архитектуре Anti-APT-решений компании.

Корпоративные инструкции и информацию о внутренних процессах компании можно обнаружить как в исходном коде на GitHub (в описаниях функций), так и в утечках различных корпоративных документов.

Для выявления корпоративных сервисов видеоконференций и мессенджеров полезно изучить профили сотрудников в социальных сетях — например, поискать фото по геолокации офиса. По публикациям с рабочего места и видимым интерфейсам ПО можно определить используемые решения для корпоративной коммуникации. Также информативны видеообзоры офисов на YouTube, где можно заметить множество полезных деталей об используемых корпоративных продуктах. Отмечу, что в период импортозамещения важно уметь идентифицировать корпоративное программное обеспечение по интерфейсу — эта информация может стать основой для фишингового сценария и разработки полезной нагрузки.

Знания о наличии у компании корпоративных беспроводных сетей тоже имеют существенное значение. Благодаря этому можно спланировать атаку типа Evil Twin, направленную на перехват учетных данных сотрудников.

Обнаружить беспроводные сети возможно двумя способами:

- Использовать сервис Wigle, позволяющий искать беспроводные сети по SSID.

- Физически посетить офисы компании для запуска прослушивания сетевого эфира и выявления имен точек беспроводного доступа.

Для определения имени внутреннего домена Active Directory можно воспользоваться доступностью типичных служб сервера Exchange.

Эта информация полезна как для проведения атак password spraying на подбор паролей к доменным учетным записям, так и для использования имени домена при проверке окружения в полезных нагрузках. Кроме того, доступность службы /EWS открывает возможность чтения корпоративной почты и рассылки внутреннего фишинга при наличии действующих учетных данных.

- Сбор почтовых адресов

Естественно, ключевой реквизит фишинга — это корпоративные почтовые адреса сотрудников. Не вдаваясь в подробное описание сервисов поиска почтовых адресов, отмечу, что у каждой команды имеется свой проверенный набор таких инструментов.

Мой любимый вариант сбора почтовых адресов — выгрузка Global Address List (GAL) или Offline Address Book (OAB) с Exchange-сервера после успешно проведенной атаки password spraying. Нигде не найти более полной и актуальной информации о почтовых адресах и сотрудниках, чем в корпоративной адресной книге.

При невозможности получения адресной книги следует искать корпоративные почтовые адреса в различных крупных утечках данных, где могут содержаться актуальные уникальные адреса сотрудников вместе с персональными данными. Современная таргетированная фишинговая атака требует не только знания почтового адреса, но и тщательного профилирования потенциальной жертвы.

- Профилирование сотрудников

Профилирование подразумевает обогащение фокус-группы персональной информацией: ФИО, номер мобильного телефона, должность и департамент сотрудника. Это особенно актуально, если не удалось выгрузить с Exchange-сервера GAL, содержащий необходимую информацию.

Зачем это нужно?

- Чем больше информации о жертве мы имеем, тем эффективнее будет атака. Персональное обращение по имени в сценарии повышает уровень доверия и минимизирует количество отправленных писем в сторону технически подкованных пользователей.

- Знание мобильного номера телефона значительно увеличивает вероятность успеха социально-инженерной кампании, поскольку открывает доступ к социальным сетям и профилю Telegram сотрудника (при отсутствии ограничений поиска по номеру). Это позволяет проанализировать профиль для составления психологического портрета потенциальной жертвы, а также визуализировать возможный диалог. И главное — таким образом создается возможность для проведения вишинг-атак через телефонные звонки и фишинг в мессенджерах, что становится решающим фактором в SE.

Наша практика показывает, что комбинация вишинга, фишинга в мессенджерах и через корпоративную почту почти всегда гарантирует выявление жертв, обеспечивающих первоначальный доступ к внутренней корпоративной инфраструктуре.

При формировании фокус-группы я руководствуюсь личными ощущениями и восприятием человека по его фотографиям, оцениваю потенциальный комфорт нашей коммуникации, взаимодействия и уверенность при телефонном разговоре с ним. Процесс такой «селекции» сложно формализовать: он основан на личном опыте общения и эмоциональном интеллекте, а не на строгих психологических принципах манипуляции уязвимыми для социальной инженерии людьми. По этой причине здесь не будет научной и психологической лекции о том, как правильно идентифицировать уязвимых для SE людей и успешно ими манипулировать. Я делаю это сугубо на рефлексах и собственном чувстве прекрасного :)

Отмечу, что такой подход требует значительных временных затрат, поскольку ресурсы и внутренние силы SE-специалиста тоже ограниченны. Лично мне эмоционально сложно длительное время вводить людей в заблуждение: чувство эмпатии постепенно берет верх, пробуждая сострадание к «пострадавшим» от моих сценариев. Это ухудшает качество сна из-за ночной саморефлексии и повышает уровень стресса, поскольку с каждым новым звонком возникают опасения, что на другой стороне уже все знают и жертвой можешь оказаться ты сам.

Активная разведка

- Скриншоты веб-страниц внешнего периметра компании

Данный этап необходим для поиска подходящих веб-форм аутентификации, которые можно клонировать и имитировать для создания знакомого жертве корпоративного процесса аутентификации.

Этому этапу разведки уделяется значительное время, если в итоговом социотехническом сценарии планируется перехват учетных данных, обход двухфакторной аутентификации для установки VPN-соединения с подконтрольной машины или получение доступа к ресурсам за 2FA. Это нужно для создания у жертвы ощущения знакомого и легитимного окружения: достичь этого можно только путем тщательного тестирования веб-последовательностей, проверки корректности логики серверного бэкенда, отвечающего за перехват учетных данных, и установления VPN-подключения к корпоративной инфраструктуре.

Если требуется реализовать нечто более сложное, чем обычную форму, записывающую введенные учетные данные в файл на сервере, стоит освежить знания о таких концептах атак, как Browser in the Browser (BitB) и Browser in the Middle (BitM).

- Получение Global Address List / Offline Address Book

Как упоминалось выше, получение Global Address List (GAL) или Offline Address Book (OAB) с Exchange-сервера организации — это существенный пререквизит, позволяющий оперировать актуальными данными о сотрудниках и формировать точечные фокус-группы. Подробнее об атаках на интерфейсы MS Exchange можно узнать в исследовании нашей команды PT SWARM, а сейчас сосредоточимся на полезной для подготовки фишинговой атаки информации в GAL.

Прежде всего необходимо отметить, что для этого требуются действительные доменные учетные данные и сетевая видимость Exchange-сервера организации. Откуда же взять доменные учетные данные до проведения фишинговых атак? Для этого в современных SE-кампаниях часто используются результаты других «пентестовых» активностей. Рассмотрим несколько эффективных векторов помимо фишинга.

A) Анализ утечек данных

Используя команду «grep» и зная почтовый/доменный паттерн учетной записи, проводим поиск утекших учетных данных сотрудников компании. Наиболее результативными являются логи с инфостилеров, где нередко обнаруживаются актуальные данные сотрудников.

B) Password Spraying

Подбор учетных данных на интерфейсах MS Exchange или любых других веб-интерфейсах, позволяющих работать с доменными учетными записями, — источник примерно 90% валидных учеток, которые можно использовать для развития разных векторов атак. Для взаимодействия с доменной инфраструктурой и эскалации привилегий всегда требуются учетные данные.

C) Атака Evil Twin на WPA-Enterprise-сети

WPA-Enterprise считается более безопасным методом по сравнению с WPA-PSK. Вместо предварительно распределенного ключа (PSK) здесь используется аутентификация по протоколу 802.1x на сервере RADIUS, который проверяет учетные данные пользователей и централизованно управляет всеми процессами (более подходящий вариант для корпоративной среды). Снижение рисков компрометации учетных данных происходит благодаря тому, что у каждого пользователя есть собственный идентификационный ключ для доступа к сети — в виде доменной учетной записи и пароля.

Для нас представляет интерес использование компанией корпоративной беспроводной сети на основе EAP-PEAP без применения сертификатов для проверки подлинности точки доступа. До сих пор часто встречаются крупные компании, которые используют аутентификацию в беспроводной сети только на основе учетных данных, игнорируя более защищенные методы с применением сертификатов, например EAP-TLS. Как пентестеры, мы только рады таким «низко висящим фруктам» и возможности быстро получить учетные записи, но, как специалисты по кибербезопасности, огорчаемся, что компании пренебрегают повышением безопасности своих беспроводных сетей и не используют несложные передовые архитектурные практики.

Нам остается только приехать к офису заказчика для проведения атаки Evil Twin, направленной на перехват учетных данных сотрудников. Мы можем разместиться в общедоступной кофейне в офисе компании или на пути маршрутов сотрудников при их возвращении домой, поскольку для создания поддельной точки доступа с таким же сетевым идентификатором (SSID) достаточно мобильного телефона с предустановленной операционной системой и соответствующими инструментами.

Атака Evil Twin основывается на предположении, что многие сотрудники заказчика используют беспроводную сеть на мобильных телефонах или корпоративных ноутбуках без проверки сертификата сети. Это позволяет понизить метод аутентификации клиента и перехватить учетные данные.

Протокол EAP, который используется в корпоративных беспроводных сетях, поддерживает различные методы аутентификации. Выбор осуществляется при установлении соединения, аутентификация выполняется, если предложенный метод поддерживается клиентом.

Легитимные точки доступа при установлении соединения предлагают клиенту методы аутентификации в порядке от наиболее до наименее защищенного. В противоположность этому наши поддельные точки доступа предлагают методы аутентификации от наименее к наиболее защищенному. В результате происходит понижение метода аутентификации, например с PEAP-EAP-MSCHAPv2 до EAP-GTC.

Извлечение GAL по протоколу MS-OXNSPI

Благодаря продуктивной охоте к началу стадии активной разведки мы получаем набор действующих доменных учетных записей, которые можно использовать для развития атак. Например, можно выполнить выгрузку глобальной адресной книги с Exchange-сервера с помощью инструмента exchanger.py, разработанного нашей командой.

Сначала необходимо подключиться к серверу MS Exchange по протоколу MS-OXNSPI и осуществить запрос на получение информации о глобальном списке адресов на сервере.

В выгруженной адресной книге мы можем обнаружить общее количество почтовых адресов в глобальной адресной книге, а также имена адресных книг, которые компания использует для группировки почтовых адресов, составляющих Global Address List. В стандартном пользовательском интерфейсе OWA (Outlook Web Access) данные отображаются как набор контактных листов.

Затем можно произвести выгрузку GAL для детального изучения локально на нашей рабочей станции.

Сырой GAL может напугать юного экстрактора адресных книг своим недружелюбным форматом, но опытный почтовый жук знает, куда смотреть. Типичное содержимое выглядит как досье на сотрудника компании:

Таким образом, мы получаем максимально достоверную информацию о сотруднике и знаем:

- когда он пришел в компанию (атрибут «whenCreated»);

- почтовый адрес сотрудника (атрибут «mail») и почтовые алиасы (атрибут «proxyAddresses»);

- мобильный телефон (поле «mobile»);

- департамент и должность (поля «title» и «department»);

- ФИО;

- физическое расположение (атрибуты «st» и «physicalDeliveryOfficeName»).

Нам остается лишь тщательно подобрать фокус-группу на основе анализа содержимого GAL и приступить к подготовке фишингового сценария.

- EWS (Exchange Web Services)

Несколько лет назад даже в крупных компаниях OWA (Outlook Web Access) часто был доступен на внешнем периметре без двухфакторной аутентификации и сертификатов. При наличии учетных данных это позволяло легко войти в корпоративную почту, проанализировать стиль переписки, корпоративные подписи, рассылки и встроиться в диалог для проведения внутреннего фишинга.

Такая архитектура удобна для сотрудников, но небезопасна для компании. Сейчас свободный доступ к OWA встречается реже. В основном для доступа к почте используются:

- 2FA (пуш-уведомления, OTP-коды);

- доступ по сертификатам (или через VPN) с 2FA, обеспечивающий сетевую видимость OWA только после подключения.

На первый взгляд защита кажется надежной, поскольку соответствует современным best practice, предписывающим размещать все ресурсы за двухфакторной аутентификацией. Что делать в такой ситуации хакеру? Стоит разобраться в устройстве корпоративной почты на базе Exchange и в том, как фактически осуществляется управление почтовым ящиком «под капотом». Это может открыть множество интересных векторов по обходу 2FA и управлению ящиком — благодаря легитимному функционалу и возможностям Exchange-сервера.

Веб-службы Exchange

Exchange предоставляет набор веб-служб (эндпоинтов), полезных как для пентестов, так и для фишинга. Приведу несколько примеров.

/Microsoft-Server-ActiveSync/

Предназначен для синхронизации почты, календаря, контактов и задач между Exchange и мобильными устройствами (iOS, Android). Используется в основном для работы ActiveSync-клиентов — например, почтовых клиентов на смартфонах.

/oab

Offline Address Book (OAB) — автономная адресная книга. Нужна для клиентов Outlook, чтобы работать с GAL в офлайн-режиме. Клиенты скачивают OAB, чтобы не делать постоянные запросы к серверу.

/rpc

Используется для MAPI over RPC — это устаревший механизм работы Outlook с Exchange через интернет. Позволяет Outlook подключаться к серверу без VPN, но сейчас заменяется MAPI over HTTP и Outlook Anywhere.

/ews

Exchange Web Services (EWS) — API для взаимодействия с почтовыми ящиками и календарями. Используется Outlook, сторонними приложениями и сервисами для автоматизации работы с почтой, календарями, задачами.

/autodiscover/autodiscover.xml

Служба автонастройки почтовых клиентов (Outlook, мобильные устройства). Позволяет автоматически находить параметры сервера Exchange и настраивать подключение.

/ecp

Exchange Control Panel (ECP) — веб-интерфейс для управления настройками почтовых ящиков и сервера. Используется администраторами и пользователями для изменения параметров учетных записей, почтовых правил и делегирования доступа.

Некоторые из этих веб-служб широко известны: например, ECP является основным эндпоинтом для настройки и конфигурации Exchange-сервера администраторами. В силу своей значимости и важности этот эндпоинт в 99% случаев оказывается недоступен на внешнем периметре: администраторы понимают, что предоставление доступа к веб-службе администрирования Exchange-сервера любому пользователю в интернете сопряжено с рисками.

Доступность остальных эндпоинтов варьируется и зависит только от выбранной компанией архитектуры почты и необходимых бизнесу функций. Иногда могут быть недоступны эндпоинты autodiscover и ActiveSync, а порой доступно почти все. Например, если для выполнения бизнес-функций сотрудникам компании необходим постоянный доступ к корпоративной почте на мобильных устройствах, то администраторам не обойтись без настройки видимости веб-службы /Microsoft-Server-ActiveSync/ на внешнем периметре. В противном случае топ-менеджер или другой важный сотрудник не сможет оперативно отправить письмо с мобильного устройства для заключения важной сделки.

Чем интересен EWS

При активной разведке мы уделяем особое внимание доступности веб-службы /EWS/Exchange.asmx. EWS (Exchange Web Services) — это API, который предоставляет доступ к функциям и данным Microsoft Exchange Server. Он позволяет взаимодействовать с серверами Exchange для управления почтой, календарями и другими объектами (фактически позволяет управлять почтовым ящиком сотрудника).

При наличии учетных данных EWS позволяет выполнять следующие действия:

- чтение почты — доступ к входящим и исходящим сообщениям;

- отправка сообщений — возможность отправки email’ов;

- управление календарем — создание, изменение и удаление событий;

- работа с задачами и контактами — добавление, изменение и удаление;

- поиск данных — возможность поиска по почте, календарю и другим объектам.

Таким образом, даже если компания использует 2FA, сертификаты и VPN, мы можем получить доступ к почте легитимными методами, используя возможности и функционал самого Exchange-сервера.

В последнее время EWS-эндпоинт стал своеобразным чит-кодом, который позволяет извлечь много полезной информации для развития атаки из корпоративных писем (инструкции по настройке VPN, пароли, сертификаты), а также реализовать векторы внутреннего фишинга (рассылку с легитимных корпоративных почтовых адресов сотрудников). Такие письма вызывают гораздо большее доверие и подвергаются меньшим проверкам со стороны почтовых шлюзов и Sandbox-решений.

EWSdelivery

Для работы с почтой через EWS наша команда разработала инструменты, позволяющие извлечь максимальную пользу из доступности этой веб-службы и валидных учетных данных. У нас есть продвинутая и упрощенная версия этих инструментов — далее будет представлена демонстрация упрощенной версии (чтобы не углубляться в тонкости и нюансы управления почтой через EWS).

Сначала необходимо проверить валидность полученных учетных данных (с этапа password spraying / фишинга / Wi-Fi).

После подтверждения валидности можно приступать к управлению почтовым ящиком. Первоочередной интерес представляют находящиеся в нем письма, так как в них можно обнаружить различные корпоративные инструкции, пароли и сертификаты.

Можно выполнять поиск писем во всех имеющихся почтовых папках пользователя: входящие (включая различные кастомные группы), удаленные, отправленные. В более продвинутой версии инструмента также можно использовать модуль «search», позволяющий искать письма не только по теме, но и по имени отправителя, ключевым словам и другим параметрам. При обнаружении интересного письма его можно выгрузить в html-формате со всем содержимым (включая прикрепленные файлы) для изучения в офлайн-режиме.

Анализ корпоративной почты через EWS

В контексте почтового фишинга основной интерес представляют:

- корпоративная подпись;

- этика общения;

- типичные корпоративные рассылки;

- наличие корпоративного мессенджера;

- корпоративная ВКС;

- внутренняя корпоративная жизнь и процессы компании.

Если с корпоративной подписью и ВКС/мессенджерами в целом все понятно, то что такое «этика общения», «типичные рассылки» и «корпоративная жизнь»?

Этика общения

В зависимости от отрасли компании этика общения между сотрудниками как при личном взаимодействии, так и в корпоративной переписке может существенно отличаться. Например:

- В государственных структурах чаще встречается более формальный и деловой стиль общения: обращение по имени и отчеству, приветствие в форме «добрый день», наличие корпоративной подписи для идентификации отправителя и т. д.

- В ИТ-компаниях можно встретить более свободный стиль общения. Приветствия из серии «Алена, привет!» и отсутствие корпоративной подписи в конце письма здесь могут восприниматься нормально.

Такие детали необходимо учитывать для мимикрии под корпоративную среду, чтобы не вызвать подозрений у потенциальной жертвы.

Типичные корпоративные рассылки

Чем более «корпоративно обыденно» выглядит фишинговое письмо в ленте входящих сообщений жертвы, тем выше шанс, что оно не вызовет отторжения и подозрений. Лучше, если жертва проигнорирует фишинговое письмо, чем если оно вызовет яркую эмоциональную реакцию, из-за которой письмо будет передано в ИБ-службу или более осведомленным коллегам.

Что может быть более обыденным в корпоративной почте, чем рассылки от ИТ или ИБ, службы поддержки, HR-команд, а также технические уведомления от разных сервисов? Следует проанализировать подобные письма и по возможности использовать их в качестве основы для сценария, чтобы повысить уровень мимикрии.

Внутренняя корпоративная жизнь и процессы компании

Компания — это живой бизнес-организм со своим ритмом, не подозревающий о попытках проникновения в его внутренний периметр. Важно обращать внимание на корпоративные события (праздники, офисные мероприятия, митапы, семинары и др.), которые можно использовать в целях социальной инженерии.

Возможно, в момент анализа корпоративной почты обнаружится, что ИТ-отдел осуществляет переход с одного VPN-решения на другое и рассылает письма с напоминаниями о необходимости установки нового ПО. В такой ситуации важно действовать оперативно — мимикрировать под подобную рассылку и предлагать сотрудникам установить «правильный» VPN. В одном из наших проектов подобная тактика сработала отлично: помимо легитимных писем с напоминаниями, сотрудники получали наши фишинговые сообщения.

Еще один важный фактор — наличие в компании корпоративного мессенджера и степень его использования в повседневной работе сотрудников. Если основная часть общения проходит в мессенджере, сотрудник может проигнорировать письмо на почту, поскольку она является второстепенным каналом коммуникации. Кроме того, сотрудник может попытаться идентифицировать отправителя фишингового письма через мессенджер и задать вопрос о легитимности сообщения настоящему сотруднику.

Итог анализа корпоративной почты

После сбора всей необходимой информации можно подготовить HTML-версию фишингового письма и использовать EWS для его отправки от имени сотрудника потенциальным жертвам (включая вложения с полезной нагрузкой).

Остается только ждать, когда жертва прочитает письмо и примет решение, от которого зависит успех получения начального доступа к инфраструктуре.

- Корпоративная подпись и плашка «Внешний отправитель»

Добываем корпоративную подпись

В ситуациях, когда проанализировать содержимое почты через EWS нельзя, корпоративную подпись приходится добывать традиционным способом — отправляя письма сотрудникам компании (например, HR) с целью получить ответное сообщение с корпоративной подписью.

Есть несколько эффективных способов быстрого получения актуальной корпоративной подписи. Важно проанализировать бизнес компании и понять основной драйвер их роста. Если атакуемая компания, к примеру, работает в сфере ретейла, то письмо с запросом коммерческого предложения или о поставках с мимикрией домена под реальную компанию вероятно заинтересует менеджера. Аналогичный подход применим к компаниям из сферы консалтинга, ИТ и финансового сектора — достаточно отправить письмо с релевантным сценарием, которое побудит сотрудника вступить в диалог.

Таким образом, выделим следующие векторы для получения корпоративной подписи:

- Регистрация фишингового домена с имитацией сторонней компании. Подразумевает отправку письма-запроса менеджеру атакуемой компании с просьбой предоставить коммерческое предложение, прейскурант или с любой другой деловой тематикой для имитации бизнес-переписки.

- Отклики на вакансии. Можно использовать различные почтовые сервисы для создания фиктивных аккаунтов и отправки писем в HR.

Плашка «Внешний отправитель»

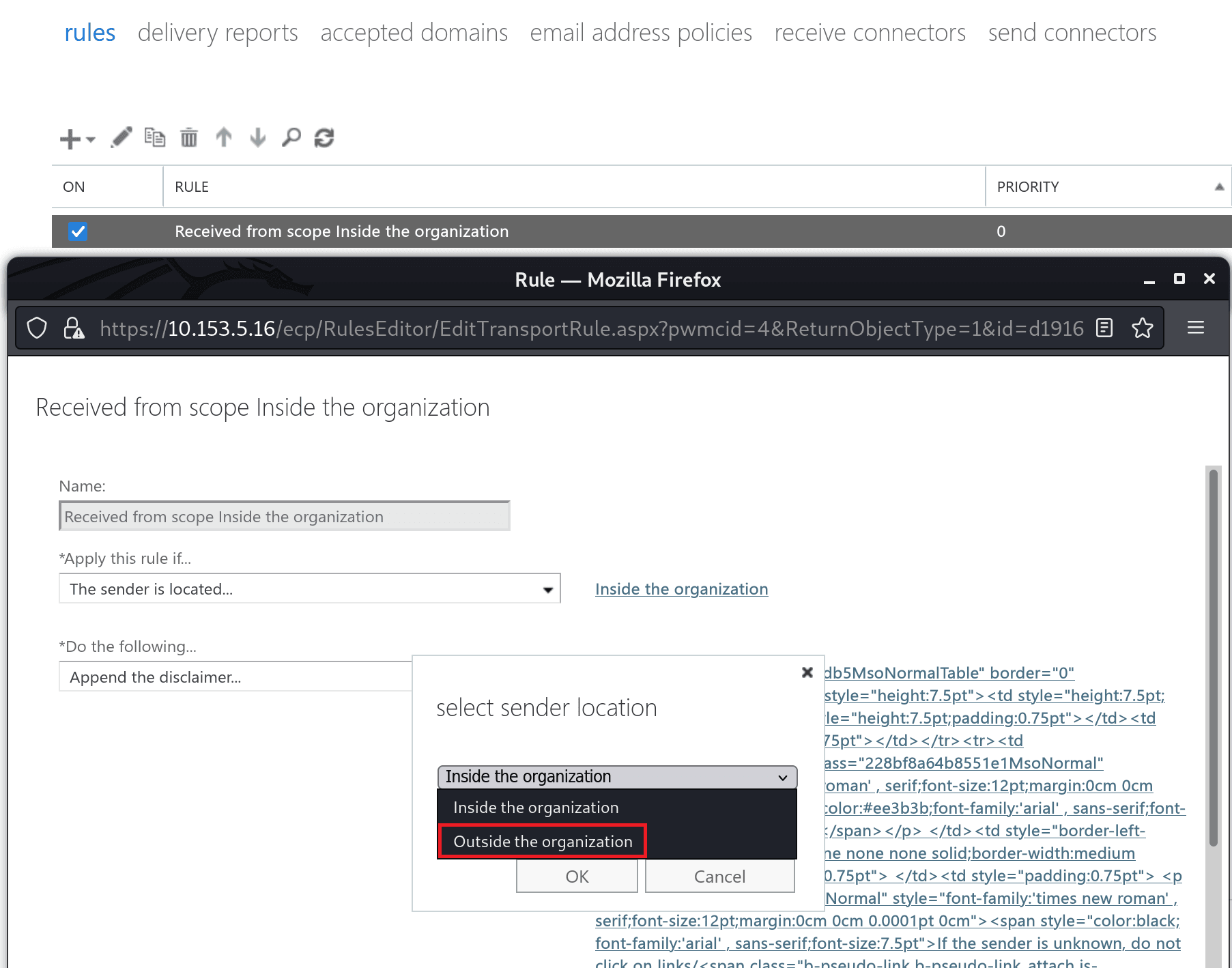

Получив ответное письмо с корпоративной подписью, можно обнаружить в нем специальную плашку, предупреждающую сотрудника: письмо пришло с внешнего адреса. Такая плашка может размещаться как в начале, так и в конце письма. Также в тему письма могут добавляться соответствующие заголовки ([Внешний отправитель], [Potential SPAM] и др.), но эта практика встречается гораздо реже. В последнее время подобные правила все чаще внедряются на Exchange-серверах компаний для защиты корпоративной почты.

Давайте разберемся, что собой представляет эта плашка и как она реализована технически. По сути, это HTML-код, который вставляется в тело письма в соответствии с настройками правила, созданного на Exchange-сервере через панель администрирования ECP. Чаще всего используется правило, которое применяется сразу ко всем внешним почтовым адресам и доменам, не входящим в список доверенных («accepted domains»).

Итак, плашка — это просто дополнительный HTML-код, добавляемый в содержимое письма на основе правил о внешнем отправителе.

Обходятся подобные плашки достаточно просто: изначально владельцем всего HTML-содержимого письма является отправитель, поскольку верстка осуществляется на его стороне. Соответственно, можно с помощью встроенных CSS-стилей запретить отображение любого другого HTML-кода, кроме собственного.

В августе 2024 г. в крупном Telegram-канале появилась новость о подобной CSS-хитрости с громкими словами «Новое дно от микромягких». Сообщалось, что некоторые исследователи пытались зарегистрировать эту технику как CVE в Microsoft, но получили отказ.

Странно было видеть подобные новости и тем более попытки получения CVE, учитывая, что эта техника успешно используется еще с 2020 г., а публично известно о ней стало как минимум в 2019-м.

- Физический пентест

На первый взгляд между социальной инженерией и физическим пентестом нет прямой связи, но это поверхностное впечатление. Само собой, речь идет не о штурме дверей заказчиков, выжигании замков термитной сваркой и выносе DC-серверов, как в шпионских фильмах. Мы можем получить начальный доступ к инфраструктуре дистанционно — без риска быть задержанными службой охраны.

Физическое проникновение в офис компании рассматривается только в случаях, когда туда можно попасть на законных основаниях без особых проблем. То есть если там есть общедоступная зона или компания проводит в офисе публичные митапы и семинары.

Митап как вектор проникновения

Крупные холдинги и ИТ-компании часто проводят митапы, доступные для посещения через регистрацию на публичной платформе. Это снимает вопросы о законности присутствия в офисе, поскольку мы получаем гостевой бейдж и доступ к месту проведения мероприятия. Обычно площадка для митапа располагается на втором или третьем этаже офиса с некоторой сетевой изоляцией в розетках, при этом доступ на основные рабочие этажи сотрудников ограничен. Однако зачастую это только формальное ограничение…

Тематика мероприятий не имеет существенного значения, поскольку наша основная цель — легально попасть в офис и провести разведку. Например, для этого можно использовать специальные устройства (LAN Turtle, Raspberry Pi, USB-накопители и др.) для взаимодействия с сетевыми розетками, принтерами и прочей офисной инфраструктурой.

Flash-drive-атаки на секретарей

Помимо подключения специализированных устройств к сетевым розеткам, митап позволяет реализовать социальную атаку на секретарей ресепшен, рабочие станции которых обычно имеют определенную видимость доменной инфраструктуры. Мероприятие органично обосновывает просьбу распечатать ваше резюме с USB-накопителя для передачи одному из выступающих. При подключении подобных накопителей к рабочим устройствам их содержимое считается доверенным, поэтому на него не распространяются защитные механизмы вроде Mark-of-the-Web и карантина. Это позволяет реализовывать относительно простые цепочки для запуска полезной нагрузки.

Инфраструктурная разведка

Помимо реализации сценария с USB-накопителем, важно попытаться провести анализ доменной корпоративной инфраструктуры. Сначала пробуем провести разведку прямо в зоне проведения митапа:

- анализируем сегментацию сети, доступные протоколы (TCP, HTTPS, DNS, ICMP) для C2-туннелей;

- проверяем доступ к облачным хранилищам и различным внешним ресурсам («Яндекс.Диск», Google Drive, Облако Mail, Telegram).

Если зону митапа специально изолировали, отправляемся на основные рабочие этажи сотрудников. Важно действовать уверенно, без суеты — как штатный сотрудник, точно знающий, что он делает:

- ищем незаблокированные устройства, которые сотрудники оставили без присмотра;

- пробуем подключиться к доменной сети через ранее скомпрометированные учетные записи.

Таким образом, легальный доступ к офису — это не силовое проникновение, а инфраструктурная разведка для проведения последующих точечных атак. Прежде всего нас интересуют:

- сегментация сети;

- возможности выхода во внешнюю сеть по различным сетевым протоколам для построения C2-туннелей (TCP, HTTPS, DNS, ICMP и др.);

- доступность облачных хранилищ и ресурсов («Яндекс.Диск», Google Drive, Облако Mail, Telegram и т. д.).

Эти данные рассеивают туман войны и позволяют адаптировать фишинговые сценарии и C2-инфраструктуру атаки под особенности инфраструктуры компании.

Само собой, на практике удается реализовать далеко не все пункты, перечисленные в кубике разведки, так что этот перечень не является обязательным минимумом. Однако такая скрупулезная, длительная, местами даже дотошная подготовка прямым образом отражается на результативности атаки.

7 из 10 атакуемых нами сотрудников либо позволяют установить обратное соединение на C2-сервер, либо предоставляют полезную информацию для развития атаки. У других команд на рынке средний показатель получения обратного соединения и учетных данных с помощью фишинга составляет около 10%.

Кубик «Подготовка»

На этом этапе необходимо провести тщательный анализ результатов разведки, чтобы определить и подготовить наиболее эффективный вектор атаки для получения начального доступа к инфраструктуре.

Условно подготовку можно разбить на два взаимосвязанных этапа:

- формирование атакующей фишинговой цепочки,

- формирование качественной фокус-группы.

Фишинговая цепочка зависит от фокус-группы, которую нужно атаковать, а фокус-группа, в свою очередь, зависит от технических возможностей и экспертизы в контексте подготовки полезной нагрузки и выбора тактик, техник и процедур (TTP).

Например, при планировании атаки на сотрудников финансового департамента следует учитывать, что слишком сложные цепочки с большим количеством необходимых действий могут запутать и отпугнуть сотрудника. Необходимо соблюдать принцип: чем меньше действий требуется от жертвы, тем лучше. Это повышает уровень восприятия сценария и шансы на успех.

Фишинговый чейн

Сценарий

Это основа будущей таргетированной атаки. При его подготовке необходимо спрогнозировать поведение атакуемого сотрудника и продумать последовательность несложных действий для жертвы, чтобы достичь поставленной цели. Сценарий выступает в роли «крючка», который должен зацепить, заинтересовать и побудить к действию жертву.

Исходя из собственных ощущений, я предпочитаю создавать не сильно нагнетающие и требующие немедленного исполнения сценарии. Если на меня начинают оказывать давление, подчеркивать срочность и проявлять требовательность, я скорее воспринимаю это негативно и начинаю более детально анализировать ситуацию. Поэтому в первую очередь я пытаюсь «зафишить» самого себя — придумать и написать такой сценарий, на который я сам мог бы попасться при определенных обстоятельствах.

Предполагая, что подобные эмоции могут возникнуть и у атакуемых пользователей, вместо «кнута» я обычно выбираю «пряник» и разрабатываю «дружелюбные» корпоративно-житейские сценарии. В них я апеллирую к важности происходящего и создаю ситуацию, в которой жертва может выступить в роли героя, способного выручить в трудной ситуации и решить какую-либо проблему.

В моей проектной практике «абьюз» взаимопомощи в корпоративной среде показывает себя эффективнее, чем сценарии, направленные на запугивание. Возможно, это связано с особенностями нашей ментальности, в которой коллективизм играет значительную роль :)

Сценарий должен быть четким и емким, а также содержать понятный алгоритм действий для жертвы: проблема → причины проблемы → важность → пути решения. Под «путями решения» подразумеваются этапы перехода по фишинговой ссылке, скачивания полезной нагрузки и ее запуска с последующим получением обратного соединения на C2-сервер (который, согласно сценарию, должен решить все проблемы).

Что делать, если атакуемый сотрудник не отреагировал? Да в целом ничего — искать следующего кандидата и пытаться вызвать нужную эмоцию. Не повезло с одним — повезет с другим. Для меня предпочтительнее сценарий, когда пользователь просто игнорирует фишинговое письмо, а не обращается в службу ИБ или же начинает задавать уточняющие вопросы, которые могут привести к раскрытию кампании. Лучше не вызывать у жертв эмоций, которые запустят сарафанное радио или приведут к оповещению центра безопасности, поскольку такие реакции сложно контролировать и сглаживать.

При формировании сценария стоит подготовить несколько вариантов текста для благоприятных и неблагоприятных ситуаций. Если с первыми все понятно (получение обратного соединения на C2), то в случае неблагоприятного развития событий необходим набор готовых ответов для оперативного решения различных проблем (например, проблемы со ссылкой или запуском файла, уточняющие вопросы о личности отправителя и многое другое). Как предугадать и продумать все заранее? Подготовиться ко всему практически невозможно, но 90% ситуаций можно предусмотреть путем эмуляции: поставить себя на место жертвы, задать себе потенциальные вопросы и подготовить логичные ответы. Чем больше у вас проектного опыта, тем проще решается эта задача.

Вектор доставки и коммуникации

Коммуникация с людьми и получение выгоды — это целая наука. Порой люди учатся этому целенаправленно и читают специализированную литературу. Я не считаю себя тонким психологом, который способен легко манипулировать людьми, поэтому каждое свое действие при подготовке и формировании чейнов подвергаю сомнению. Важно задать себе вопрос: а что, если не сработает?

- А что, если наше письмо не достигнет корпоративной почты сотрудника или будет проигнорировано? Значит, необходимо подготовить альтернативный канал коммуникации и доставки фишингового сценария. Например, через Telegram или EWS, используя возможность проведения внутреннего фишинга.

- А что, если сотрудник не сможет перейти по нашей ссылке? Тогда, помимо собственного хостинга полезной нагрузки на внешнем сервере с привязанным доменом, следует рассмотреть использование легитимных внешних ресурсов: они должны находиться в белых списках или доступ ним должен быть разрешен на основе ACL. В первую очередь это Google, «Яндекс», Dropbox, Github и другие подобные сервисы. Также эффективным решением может быть использование ранее скомпрометированного внешнего ресурса компании, на котором можно разместить нагрузку и формировать ссылки с легитимным доменным именем организации.

- А что, если текстовая коммуникации не убедит атакуемого сотрудника? В этом случае используем фишинговую SIM- или eSIM-карту и инициируем голосовую коммуникацию на основе заранее подготовленного сценария. Применение «ядерной триады»: фишинг через почту или EWS + фишинг в Telegram + вишинг — неизменно приводит к результату.

Главное — заложить и подготовить в сценарии сразу несколько векторов доставки нагрузки и коммуникации с сотрудником: корпоративная почта, мессенджеры, телефон, ссылки на облачные хранилища и другие каналы. Имея на руках планы A, B и C, вы сможете их чередовать: «Не сработал план А? Пробуем план В! Снова не получилось? Попробуем план А на другой цели или переходим к плану С».

Резюмируем.

Векторы доставки полезной нагрузки:

- ссылки на собственный хостинг;

- облачные сервисы;

- легитимные внешние серверы компании, к которым был получен доступ.

Векторы коммуникации и доставки фишингового сценария:

- корпоративная почта (через EWS и с помощью внешних почтовых сервисов и доменов);

- мессенджеры;

- телефонная связь.

Полезная нагрузка

Remote Administration Tool

Вишенка на фишинговом торте, определяющая итог всей кампании. В первую очередь полезная нагрузка представляет собой средство удаленного администрирования (RAT), которое при успешном запуске устанавливает обратное соединение с С2 для туннелирования трафика во внутренний сегмент корпоративной сети. Контейнеры, файловые расширения и другие аспекты — отдельная тема. Все-таки ключевой элемент нагрузки — многофункциональный инструмент, обеспечивающий обратное соединение из корпоративной инфраструктуры с внешним С2-сервером через различные сетевые протоколы: TCP, HTTPS, DNS, ICMP, IMAP, MAPI и другие.

Эффективность нагрузки во многом зависит от арсенала туннелирования и разрешенных в компании сетевых протоколов, которые не блокируются на границе внутреннего периметра (например, с помощью NGFW). В любом случае необходимо задаться вопросом: а что, если не получится установить обратное соединение по прямому TCP-соединению с С2? Здесь важно предусмотреть альтернативные варианты: «Через TCP не получилось? Не проблема — мы также настроили DNS и ICMP, они идут следующими по приоритету для установления обратного соединения».

При выборе протоколов для взаимодействия с С2 особенно важны знания в области сетевых технологий и архитектуры сетей. Это поможет избежать выбора неудачного протокола, всплеск трафика которого будет заметен на сенсорах команды защитников, а пропускная способность окажется недостаточной.

Sandbox/VM evasions

Начинку полезной нагрузки следует вооружить (weaponization) различными техниками обхода динамического анализа в песочницах и изолированных средах, чтобы предотвратить запуск вне рабочих станций сотрудников компании. Тщательный подход к OPSEC обеспечит длительное сохранение полезной нагрузки без обнаружения решениями для защиты конечных станций.

Persistence

Необходимо продумать механизм закрепления в системе, поскольку разового обратного соединения недостаточно. Что будет, если сотрудник в панике выключит компьютер или регулярно отключает его на ночь? Важно сохранить доступ без дополнительных трудозатрат на поиск новой жертвы.

Post-exploitation

Если у вас есть собственный агент постэксплуатации, позволяющий работать с доменной инфраструктурой из контекста пользователя и выполнять консольные команды без вызова стандартных консолей, включите его в начинку полезной нагрузки для запуска в памяти или извлечения на диск. При исследовании атакуемой рабочей станции и Active Directory это позволит вам не создавать в системе процессов, привлекающих внимание защитных механизмов (например, cmd.exe и powershell.exe).

Execution

Далее необходимо определить логику выполнения для конкретной ОС и выбрать соответствующий тип файла: что и как запустит основную полезную нагрузку. Для Windows это могут быть файлы Microsoft Office с макросами, различные исполняемые файлы пользовательского уровня (.LNK, .CMD, .BAT, .URL и др.) или векторы DLL Side-Loading — итоговый выбор зависит от вашей экспертизы, предпочтений и сценарных задумок.

Семь раз оттесть — один раз отправь

Теперь-то всё? Можно отправлять? Ну почти...

Осталось тщательно протестировать цепочку в лабораторных условиях, чтобы убедиться в корректной работе полезной нагрузки и всего процесса. Желательно проводить тестирование с тем же антивирусным решением, которое установлено на рабочих станциях атакуемых пользователей, — это максимально приблизит условия проверки к реальности.

Разумеется, при возникновении ошибок, проблем или антивирусных детектов необходимо их устранить. Процесс тестирования критически важен: здесь лучше сначала семь раз оттестить, чем семь раз деббажить в продакшене.

Фокус-группы

На этом этапе необходимо сформировать два вида фокус-групп:

- фокус-группа мимикрии — список сотрудников, под чьи ФИО и должности мы будем мимикрировать для создания более правдоподобной легенды;

- фокус-группа фишинга — список сотрудников, на которых непосредственно будут применяться все аспекты социальной инженерии для достижения цели.

При этом мы закладываем несколько сценариев в контексте имеющихся у нас предварительных условий.

Благоприятный сценарий

Итак, у нас на руках есть GAL со всеми почтовыми адресами сотрудников, ФИО, должностями и номерами телефонов. Какие кандидатуры можно считать подходящими для фишинговых фокус-групп? Я использую набор базовых критериев:

- Недавно пришел в компанию. Это важно, так как чем меньше времени сотрудник работает в компании, тем более вероятно, что он еще не знаком с типичными корпоративными процессами и имеет ограниченный круг контактов внутри организации.

- Младший специалист. Джуны не просто так джуны. Они обладают меньшим набором компетенций и являются наиболее уязвимой целью. Часто можно услышать шутку: «джуны в ИТ не нужны». Но нам они еще как нужны :)

- Не является сотрудником технического департамента. Мы неоднократно успешно атаковали ИТ-специалистов, но я все же предпочитаю выбирать менее подкованных в техническом плане сотрудников: менеджеров, финансистов, HR, секретарей и других специалистов, которые не будут задавать много лишних вопросов.

- Рабочая деятельность связана с компьютером. Нет смысла включать в фокус-группу шоферов, кассиров, кладовщиков и других сотрудников, деятельность которых не связана с использованием доменного рабочего компьютера.

- Большой поток рабочих писем в почте. Нас интересуют сотрудники, которые активно пользуются почтой. Это повышает вероятность того, что наше письмо заметят и прочтут.

- Указан номер мобильного телефона. Лучше сразу заложить несколько векторов коммуникации с атакуемым сотрудником и доставки нагрузки.

- Можно идентифицировать мессенджеры. В первую очередь речь идет о Telegram: это самая удобная платформа для фишинга в силу ее распространенности и глубокой интеграции в бизнес-процессы многих компаний. Если в настройках конфиденциальности не запрещен поиск по номеру телефона, мы легко найдем профиль сотрудника в мессенджере.

- Минимум сотрудников в отделе. Важно избежать эффекта сарафанного радио — когда знакомым друг с другом сотрудникам приходят одинаковые письма. Роевой интеллект неоднократно доказывал, что он может быть намного эффективнее, чем разные СЗИ.

Неприятный сценарий

Если нам по каким-то причинам не удалось получить GAL, нужно провести профилирование сотрудников методами OSINT — идентифицировать ФИО, должности и номера телефонов (то есть вернуться на этап разведки). Особое внимание стоит уделить поиску на hh.ru (с помощью функционала «для работодателей -> поиск по резюме») и Linkedin, а также публичным утечкам, в которых можно провести поиск на основе почтового домена компании.

Для создания достоверных личностей отправителей необходимо сформировать фокус-группу на основе критериев мимикрии, обеспечивающих аутентичность и минимизирующих подозрения со стороны жертвы:

- Доступность профиля Telegram. Необходима для клонирования профиля с реальными фотографиями сотрудника. Обеспечивает защиту при возможной проверке жертвой соответствия фото в Telegram и корпоративных ресурсах.

- Наличие публичных социальных сетей. Альтернативный источник фотографий для создания правдоподобного фейкового профиля при отсутствии данных из Telegram.

- Релевантные департамент и должность. Важно соблюдать логику при распределении сценариев: технические должны исходить от ИТ-специалистов и службы поддержки, а корпоративные и организационно-бытовые сценарии — от сотрудников HR и специалистов по работе с персоналом. Согласитесь, предложение установить ПО от имени бухгалтера выглядело бы подозрительно.

Дополнительно будет полезно составить схему должностной иерархии выбранных сотрудников. Это позволит создать убедительную вложенную переписку с соблюдением субординации, что значительно повышает правдоподобность сценария.

Кубик «Реализация»

Этапы разведки и подготовки в среднем занимают от недели до двух — иногда чуть больше, иногда меньше. После этого наступает час Х, когда требуется приступить к реализации и начать таргетированную фишинговую кампанию. Возможно, ваша атака будет обнаружена командой защитников, домен заблокирован на почтовом шлюзе или разделегирован, полезная нагрузка отправлена на Virus Total с добавлением хеш-сумм на антивирусные решения, а полученные обратные соединения разорваны в одностороннем порядке. В этом случае придется откатиться обратно на кубики «Разведка» и «Подготовка». Ничего не поделаешь — таков путь :)

Каких-то революционных подходов на этапе реализации не потребуется: при качественной разведке и подготовке все должно пройти как по маслу. Единственное, не рекомендуется рассылать «письма веером». Лучшей практикой является таргетированная отправка писем или звонки сотрудникам: таким образом вы не запустите сарафанное радио собственноручно и не привлечете внимание команды SOC.

Массовая рассылка — моветон

Почему не стоит массово забрасывать письма всем сотрудникам? Ведь так быстрее можно добиться результата. Все зависит от ваших целей. Конечно, если ваша цель — формально продемонстрировать возможность получения начального доступа с помощью социальной инженерии, массовая рассылка имеет право на существование. Однако мы рассматриваем SE как один из путей для дальнейшей эскалации атаки, поэтому и двигаться нужно ниже радаров и сенсоров команды защитников. Иначе есть риск утратить этот вектор преодоления внешнего периметра раньше времени.

Поэтому мы не паникуем, когда после отправки трех писем на корпоративные почтовые ящики не замечаем какой-либо ответной активности. Давайте рассуждать логически: мы — непрошеные гости, которые просят сотрудника уделить рабочее время на наши дополнительные «задачи». Бизнес живет своей жизнью, поэтому причин может быть много:

- завал — банально нет времени на наше письмо;

- пометили письмо, но забыли к нему вернуться;

- не проверяют почту или пропустили письмо в ленте;

- в отпуске;

- не восприняли сценарий;

- …

Конечно, принято считать, что активность рода «переход по ссылке из письма или вложения» должна происходить в первые минуты кампании, однако ее отсутствие — это тоже абсолютно нормально (при условии, что мы уверены в доставке письма). Проектный опыт показывает, что иногда нужно немного подождать и дать сотрудникам больше времени либо напомнить о себе дополнительным письмом спустя пару дней. Не стоит проявлять излишнюю поспешность, увеличивая объемы отправленных писем. В некоторых проектных кейсах мы получали активность в виде запуска нашей полезной нагрузки спустя несколько дней и даже недель с момента отправки письма. Триада «фишинг в почту, фишинг в мессенджерах и вишинг» обязательно принесет результат, если действовать подготовленно, уверенно и тихо.

Итак, у меня получилась очень немаленькая подводка к самой интересной части статьи — непосредственно Red Team SE кейсу. Зато теперь вы знаете, какую подготовку мы проводим в рамках подобных проектов и сколько трудозатрат для этого требуется ;)

Как мы финансовые компании ломаем

Благодаря обширному опыту работы с финтех- и ИТ-компаниями наша команда выработала эффективную и проверенную годами тактику, гарантирующую достижение результата. На старте крупных проектов все участники знают алгоритм действий, необходимый для получения начального доступа и последующего развития атаки в корпоративной сети с максимально выгодных для нас позиций — с наибольшим количеством пререквизитов, собранных на этапе разведки.

Для таргетированного фишинга мы выбираем в качестве SE-тарана следующую триаду:

- фишинг в почту через EWS;

- фишинг в мессенджеры;

- вишинг.

Наш многолетний проектный опыт показывает, что комбинация этих векторов принесет необходимый результат. Соответственно, мы приступаем к поэтапной подготовке и разведке с целью получения необходимых начальных данных — для реализации атаки с помощью комбинации этих векторов.

Этап первый — разведка

Одним из ключей к проникновению в инфраструктуру являются действительные доменные учетные данные. Есть несколько эффективных векторов их получения:

- фишинг, нацеленный на перехват вводимых учетных данных;

- атаки Evil Twin на корпоративные беспроводные сети;

- Password Spraying;

- анализ общедоступных утечек, логов инфостилеров и иные виды утечек.

Обычно мы сознательно ограничиваем себя и исключаем Password Spraying и фишинг на начальных этапах проекта. Это решение продиктовано нежеланием преждевременно раскрывать адресные пространства нашей внешней инфраструктуры команде SOC заказчика. Мы стремимся максимально долго сохранить «туман войны» для защитников и увеличить показатели TTD (Time to detect) и TTR (Time to respond), чтобы обеспечить себе больше пространства для маневра.

Анализ логов инфостилеров

На первом этапе пассивной разведки мы концентрируемся на анализе слитых общедоступных логов инфостилеров по FQDN-значению домена Active Directory нашего заказчика. Этот метод пассивной разведки позволяет оперативно обнаружить валидные учетные данные, которые можно использовать для извлечения с доступного на внешнем периметре Exchange-сервера Global Address List (GAL) — важного пререквизита для подготовки таргетированного фишинга.

Подчеркну, что мы не имели, не имеем и не будем иметь никакого отношения к инфостилерам, собирающим учетные данные сотрудников различных компаний. Наша деятельность ограничивается исключительно анализом общедоступных утечек и поиском необходимых пререквизитов.

Каким же образом учетные данные сотрудников крупных компаний попадают в утечки инфостилеров и оказываются в открытом доступе? Механизм достаточно прост:

- персональное или корпоративное устройство сотрудника заражается инфостилером, который распространяют злоумышленники;

- ВПО в пассивном режиме фиксирует и отправляет учетные данные, вводимые сотрудником, в панель администрирования инфостилера;

- в определенный момент адрес панели администрирования обнаруживается и взламывается другими злоумышленниками, которые извлекают логи и публикуют их в открытом доступе либо пытаются продать в даркнете.

Чем крупнее компания, тем выше вероятность обнаружения учетных данных ее сотрудников в логах инфостилеров. Одновременно возрастает шанс, что команда Threat Intelligence организации либо не успела проанализировать, либо просто не обнаружила очередную утечку.

На некоторых Red Team проектах для компаний из финансового сектора нам удавалось выявить действующие доменные учетные данные после тщательного анализа значительного объема логов инфостилеров. Эти данные позволяли установить подключение к серверу MS Exchange по протоколу MS-OXNSPI и выполнить запрос для получения информации о глобальном списке адресов на сервере:

Затем мы осуществляли выгрузку GAL для последующего детального анализа на нашей рабочей станции:

В результате мы получили доступ ко всем действующим именам доменных учетных записей сотрудников компании и их почтовым адресам. Эти данные как минимум позволяют провести более эффективный и целенаправленный Password Spraying с использованием словарных паролей (например, Zydfhm2025!, Atdhfkm2025! и др.) для получения дополнительных учетных записей.

Однако, поскольку на этих ранних этапах разведки мы все еще не располагаем полным представлением о технических возможностях мониторинга и обнаружения атак командой SOC, Password Spraying, как правило, остается запасным вариантом получения доменных учетных записей сотрудников. Этот вектор может быть задействован в случае крайней необходимости при отсутствии альтернативных путей.

Evil Twin

Единичные учетные данные, обнаруженные в логах инфостилера, не обеспечивают достаточного охвата для запланированных нами действий на внешнем периметре компании и проведения SE-атак через службу EWS Exchange-сервера. Поэтому следующим этапом нашей credentials-охоты обычно является физическая вылазка в сторону офисных зданий заказчика с целью изучения ландшафта беспроводных сетей и проведения целенаправленных атак.

Ландшафт корпоративных Wi-Fi-сетей

В базовом сценарии мы ожидаем обнаружить следующие стандартные Wi-Fi-сети:

- WPA/WPA2-PSK (Pre-Shared Key) — беспроводная сеть с доступом по общему паролю;

- WPA/WPA2-EAP (Extensible Authentication Protocol) — сеть, в которой аутентификация происходит на основе уникальных учетных данных клиента (чаще всего доменные логин/пароль, сертификат).

Беспроводные PSK-сети обычно используются в качестве гостевых Wi-Fi или в сетях с сегментацией, изолированных от основной корпоративной доменной инфраструктуры. Поскольку качество такой сегментации и изоляции зачастую оставляет желать лучшего, для PSK-сетей наша стратегия включает проведение широко известных атак:

- перехват значения Handshake — принудительная деаутентификация клиента точки доступа и перехват значения 4-way Handshake при обмене сообщениями между устройством и точкой доступа для генерации ключей шифрования;

- атака PMKID (Pairwise Master Key Identifier) — уникальный идентификатор, передаваемый некоторыми точками доступа в первом сообщении Handshake, который позволяет определить значение PSK без наличия активного клиента точки доступа и принудительной деаутентификации.

Оптимальный сценарий атаки на PSK-сеть предполагает успешный перехват значения Handshake с последующим получением PSK-ключа после брутфорса. Это обеспечит подключение к точке доступа, где потенциально можно обнаружить сетевую связность с доменной инфраструктурой, что позволит развить атаку во внутренней сети.

Однако в рамках наших проектов такие низко висящие фрукты встречаются редко. Чаще всего в офисах компаний из финансового сектора можно встретить большое количество корпоративных EAP-сетей, в которых используется метод аутентификации PEAP. Это открывает возможность для проведения атаки Evil Twin на потенциальных клиентов сети: если они обнаружат знакомый SSID точки доступа, то будут подключаться без проверки сертификата сервера (см. рис. 16.1 и 16.2).

Беспроводная засада

Ключевая задача заключается в определении оптимального местоположения на маршрутах передвижения сотрудников — как на территории офиса, так и по пути к метро. Нужно выбрать зону, где сигнал легитимной точки доступа отсутствует или будет значительно слабее сигнала поддельной.

Классические варианты расположения поддельной точки доступа и реализации Wi-Fi-засады:

- в уютных офисных кафе с использованием ноутбука и направленной антенны;

- с помощью мобильного телефона на типичных маршрутах передвижения сотрудников («дом → офис → дом»).

Регулярное повторение атаки Evil Twin в ходе Red Team проекта обеспечивает нас актуальными доменными учетными записями сотрудников компании. Особая ценность этого подхода заключается в том, что сторона защиты не может отследить компрометацию учетных данных до момента их фактического использования при преодолении внешнего периметра организации и при работе с почтовыми ящиками сотрудников через веб-сервис EWS.

Митап как вектор физического проникновения

Мы в PT SWARM выступаем за всестороннее развитие и любим посещать митапы на различные темы. При изучении внешнего периметра заказчика мы в том числе анализируем проводимые компанией офлайн-мероприятия, предполагая, что часть из них будет проходить в основных офисных зданиях. А значит, мы сможем легально туда попасть.

Для подобных случаев у нас есть отработанный план действий:

- провести разведку площадки, определить расположение переговорных комнат, сетевых розеток, принтеров, а заодно попытаться реализовать социотехнические атаки на секретарей ресепшен;

- на основе проведенной разведки посетить второй митап для подключения специальных физических устройств к сетевым розеткам;

- попытаться выйти за пределы зоны проведения мероприятия и получить доступ к рабочим пространствам сотрудников компании.

Знакомство с местом проведения митапа

Основные задачи при первичном посещении мероприятия — ознакомление с площадкой, анализ оргпроцессов и выявление потенциально полезной инфраструктуры (сетевых ethernet-розеток, принтеров и другой аппаратуры, связанной с основной доменной инфраструктурой). При этом мы предполагаем, что ИТ-инфраструктура в местах проведения подобных мероприятий может быть заранее спроектирована с учетом потенциальных атак. В лучшем случае она может представлять собой DMZ, а в худшем — полностью изолированную среду без какой-либо связности с основной сетью.

Дополнительная задача, успешное решение которой может обеспечить нам получение начального доступа к домену с минимальными усилиями, — это проведение социотехнических атак на секретарей. Здесь используем классический вектор: просим распечатать резюме с флешки. Несмотря на кажущуюся банальность, этот метод остается эффективным, поскольку содержимое подключаемых внешних USB-устройств становится доверенным для Windows и MacOS. Оно минует ограничения Mark-of-the-Web/SmartScreen (Windows) и карантин доверенных приложений (MacOS), что позволяет проводить атаки без особых трудозатрат.

Например, наиболее распространенный чейн на наших проектах подразумевает использование LNK-файла, запуск которого инициирует открытие PDF-файла резюме и одновременно запускает в фоновом режиме DLL Side-Loading в уязвимом бинарном файле. При этом полезная нагрузка устанавливает обратное соединение с нашим C2-сервером и закрепляется в системе.

Наша стратегия основывается на предположении, что компьютеры секретарей на ресепшен имеют сетевую видимость основной доменной инфраструктуры (их рабочие задачи требуют синхронизации календаря, доступа к почте и, возможно, к корпоративному порталу). Мы рассчитываем на то, что кто-то из секретарей согласится помочь с распечаткой резюме, однако иногда в ходе переговоров случаются отказы. На некоторых наших проектах сотрудники ресепшен строго придерживались инструкций по информационной безопасности и отвечали: «К сожалению, не могу помочь, нам запрещено печатать на ресепшен» или «К сожалению, согласно политике безопасности мы не можем печатать с внешних носителей не от сотрудников нашей компании».

Обычно в ходе первичной разведки на площадке нам удается подметить:

- свободные переговорные комнаты с сетевыми розетками;

- принтеры;

- лестницы и лифты, ведущие в рабочие пространства сотрудников.

Свободные переговорные комнаты представляют особую ценность: там можно скрытно провести анализ сегментации сети, подключившись к ней через сетевую розетку, а затем использовать одно из физических пентест-устройств для обеспечения постоянного доступа.

Принтер, в свою очередь, является хорошей целью для подключения LAN Turtle (компактное устройство для проведения сетевых атак). Либо можно воспользоваться его MAC-адресом для потенциального обхода протокола 802.1x, ограничивающего подключение к сети устройств с неизвестными MAC-адресами.

Отмечу, что первичное посещение митапов лучше проводить налегке, без большого набора специальных физических устройств. Если у охраны возникнут подозрения, у вас будет возможность быстро покинуть территорию, следуя принципу «быстрые ноги респонса не получат».

Боевой поход

К следующему митапу мы готовим внушительный арсенал пентест-оборудования. В него могут входить:

- несколько собственноручно собранных ИБП с SIM-картами, замаскированных под обычные удлинители;

- LAN Turtle;

- набор Raspberry Pi с различным функционалом, включая Crazyradio для проведения атаки mousejack, которая нацелена на беспроводные клавиатуры и мыши, работающие на частоте 2,4 ГГц и использующие фирменные (не Bluetooth) протоколы, что позволяет перехватывать и отправлять консольные команды через радиоканал.

При повторном посещении митапа мы уже не дожидаемся его начала, а сразу следуем в уединенную переговорку для подключения к сетевой розетке и оценке ее сетевой видимости. При этом можно столкнуться с суровой DMZ-реальностью: после подключения через ethernet-кабель обнаружить FQDN вида dmz-wifi.tech без сетевой видимости основной доменной инфраструктуры компании или каких-нибудь послаблений в отношении внешних корпоративных ресурсов (например, отсутствия 2FA). Это свидетельствует о тщательной предварительной работе сетевых инженеров и системных администраторов, которые выполнили требования ИБ и исключили сетевую связность с основной инфраструктурой.

В таких ситуациях нужно действовать более решительно. Например, можно совершить маневр в сторону лестницы, которая ведет на основные офисные этажи сотрудников, и уверенным шагом прогуляться по полупустому вечернему опенспейсу. Там можно обнаружить оставленный без наблюдения корпоративный ноутбук. В некоторых проектах наш зоркий хакерский глаз подмечал оставленные на ночлег в офисе девайсы. Их можно попробовать разблокировать (например, с помощью ранее добытых учетных данных) и провести ручную разведку инфраструктуры:

- проверить доступность внешних ресурсов (облачные хранилища, Telegram, GitHub, произвольные внешние адреса нашей C2-инфраструктуры);

- определить разрешенные сетевые протоколы на периметре для построения туннелей и эксфильтрации данных;

- исследовать политики безопасности для конечных точек, стандартные ACL и средства защиты (антивирусы, EDR, AppLocker).

Таким образом, мы можем протестировать выбранный чейн на корпоративном устройстве без проведения фишинговой рассылки и заранее выявить потенциальные ограничения: блокировку обратных соединений к C2 серверам по TCP, наличие белых/черных списков для запуска приложений и др.

Итоги митап-разведок

Подготовку целевых атак существенно упрощает физическая разведка инфраструктуры, позволяющая получить ценные сведения об ограничениях и особенностях корпоративных сетей:

- наличие ограничений доступа к внешним ресурсам (белые списки, ACL);

- доступность внешних облачных хранилищ и других сервисов из корпоративной сети;

- наличие/отсутствие технологий ограничения запуска приложений (например, AppLocker);

- применение проверок подлинности динамически подключаемых библиотек (DLL);

- возможности для создания сетевых туннелей из внутренней инфраструктуры.

Полученные сведения могут стать основой для выбора наиболее эффективных векторов атаки. Например, при наличии доступа к внешним облачным хранилищам можно использовать их для доставки полезной нагрузки.

Этап второй — подготовка

Теперь можно приступить к формированию нашего SE-вектора. Пора начинать готовить:

- сценарий;

- фокус-группу;

- фокус-группу мимикрии под подходящих сотрудников;

- фишинговые TG-профили;

- фишинговые SIM-карты;

- вектор доставки;

- полезную нагрузку.

Сборка фишингового чейна

Основываясь на информации об инфраструктуре, собранной во время посещения митапов, мы можем приступить к созданию ядра полезной нагрузки, которая должна преодолеть внешний периметр заказчика.

Вектор доставки и коммуникации

С векторами доставки и коммуникации мы определились в самом начале планирования SE-операции:

- первичный метод: отправка фишинговых писем через EWS на почтовые адреса жертв с использованием учетных данных, полученных на Wi-Fi-этапе;

- резервные каналы коммуникации (при отсутствии активности): обращение к сотруднику через Telegram или звонок на мобильный телефон.

Вместо сложного построения SIP-инфраструктуры мы проводим переговоры с представителями сотовых операторов у станций метро, которые раздают всем желающим бесплатные комплекты SIM-карт. Также используем для регистрации фишинговых профилей в Telegram разные публичные сервисы аренды телефонных номеров.

PDF Luring

Это техника для манипуляции PDF-файлами с целью привлечения и обмана пользователей. Контент в PDF Luring может быть разным, но идея сводится к тому, чтобы повысить уровень доверия жертвы и убедить ее перейти по ссылке в архиве или, например, воспользоваться паролем к зашифрованному архиву/файлу (который либо был доставлен жертве ранее, либо скачивается при переходе по ссылке).

Так как чаще всего мы размещаем полезную нагрузку на облачных сервисах и CDN («Яндекс.Диск», Google Drive, GitHub CDN) или собственных внешних веб-хостингах, то и доставлять нагрузку предпочитаем с помощью ссылок внутри PDF-инструкции, а не вложенными ссылками в теме письма.

PDF содержит не только ссылки на полезную нагрузку, но и детальное руководство с иллюстрациями, пошагово объясняющее пользователям Windows и MacOS процесс необходимого «обновления» клиента приложения.

Поскольку наиболее частым кейсом получения начального доступа к инфраструктуре является компрометация Windows-устройств с помощью полезных нагрузок, детали полезной нагрузки и типичные TTP для MacOS в этом материале далее рассматривать не будем.

Сценарий

При выборе сценария мы в первую очередь отталкиваемся от своих TTP, позволяющих получить начальный доступ в обход средств защиты конечных точек и анализа сетевого трафика. В данном случае мы стремились имитировать знакомое корпоративное ПО для минимизации подозрений сотрудников.

В ходе пассивной OSINT-разведки мы определяем список используемого корпоративного ПО и сервисов. Например, выявляем корпоративную систему ВКС и командный мессенджер на основе историй сотрудников в соцсетях (на мониторах могут быть видны знакомые интерфейсы) или путем анализа внешних ресурсов компании.

Но все-таки при выборе сценария нужно остановиться на одном ПО, которое мы будем использовать. Как это сделать? Очень просто: ищем уязвимости нулевого дня типа DLL Side-Loading в доступных для скачивания desktop-клиентах корпоративной ВКС и мессенджере компании.

Анализируя преимущества и недостатки использования этих уязвимых клиентов в цепочке, мы фокусируемся на обходе механизма защиты SmartScreen, предупреждающего пользователя при запуске файла без доверенной цифровой подписи для ОС Windows.

Например, бинарный файл корпоративного мессенджера имеет цифровую подпись, не являющуюся доверенной для Microsoft и ОС Windows, что вызывает появление синего диалогового окна при запуске. В таком случае мы выбираем desktop-клиент ВКС или другого приложения, чья цифровая подпись позволит обойти SmartScreen и запустить нашу полезную нагрузку (vksname.exe + payload.dll) простым двойным кликом, без предупреждений.

Полезная нагрузка

При выборе в качестве основной полезной нагрузки 0-day DLL Side-Loading (например, в клиенте ВКС) нам необходимо модифицировать DLL-библиотеку, загружаемую при запуске исполняемого файла клиента, и внедрить в нее следующую функциональность:

- запуск в памяти процесса собственного инструмента удаленного администрирования и установление защищенного соединения с C2-сервером по протоколам HTTPS/DNS;

- перемещение DLL с полезной нагрузкой в заданную директорию в целевой системе;

- обеспечение персистентности на скомпрометированной системе в соответствии с полученными пользовательскими привилегиями;

- реализация механизмов противодействия динамическому анализу в Sandbox-среде, предотвращение запуска на виртуальных машинах и блокировка исполнения вне доменной инфраструктуры компании;

- отображение графического UI-интерфейса (имитирующего, к примеру, процесс обновления клиента ВКС) для логичного завершения сценария атаки.

Remote Administration Tool

Мы всегда ставим операционную безопасность во главу угла, поэтому принципиально не используем публичные С2-фреймворки (Havoc, Empire, Mythic), утекшие версии коммерческих решений (Cobalt Strike, Brute Ratel) или коммерческие инструменты по подписке (вроде Nighthawk и OST Outflank C2). Мы не можем подвергать инфраструктуру заказчиков гипотетическому риску в виде потенциальной закладки в коде публичных или коммерческых инструментов, которые могут тайно отправить данные на чужие серверы и скомпрометировать чувствительную информацию. Поэтому мы вкладываем значительные ресурсы в разработку собственных инструментов, отвечающих стандартам оперативной безопасности и обладающих нужной функциональностью для проведения Red Team операций.

Для туннелирования и управления скомпрометированной системой мы используем собственный RAT-агент, обеспечивающий выполнение консольных команд и коммуникацию по TCP/DNS/HTTPS-протоколам между целевой машиной и нашим командным сервером.

Persistence via COM-objects

Просто получить начальный доступ к инфраструктуре через компьютер сотрудника недостаточно — важно закрепиться в системе для развития атаки при перезагрузке, отключении RAT-агента и любых других сбоях, которые могут привести к потере соединения и видимости инфраструктуры. Иначе придется начинать заново: выбирать жертву, рассылать фишинг, ожидать успешного срабатывания полезной нагрузки и т. д.

Техник закрепления на Windows достаточно много: мы выбираем COM-объекты. Это очень обширная тема, которую невозможно полностью раскрыть в одной статье, но есть много хороших материалов — почитайте.

Итак, COM (Component Object Model) — это разработанная Microsoft технология, которая позволяет программам взаимодействовать друг с другом, даже если они написаны на разных языках программирования.

Представьте, что COM-объекты — это строительные блоки. Они позволяют программам получать доступ к компонентам (функциям, интерфейсам или библиотекам) подобно тому, как если бы эти компоненты изначально были частью самих программ. Например, если вам нужно вставить текстовый блок из Word в Excel, Excel использует для доступа к нему COM-объект.

Приоритеты системы: HKCU > HKLM

Ключевыми местами для хранения информации о COM-объектах являются разделы реестра Windows HKLM, HKCU и HKCR. Давайте рассмотрим их подробнее:

- HKLM (HKEY_LOCAL_MACHINE). Хранит общесистемную информацию о COM-объектах, которая применяется ко всем пользователям компьютера. Включает такие детали, как местонахождение кода объекта и способы его использования, что важно для операций системного уровня.

- HKCU (HKEY_CURRENT_USER). Хранит информацию о COM-объектах, специфичную для пользователя. Включает настройки и конфигурации, уникальные для текущего пользователя, что позволяет использовать персонализированные настройки и предпочтения.

- HKCR (HKEY_CLASSES_ROOT). Объединяет информацию из HKLM и HKCU. Комбинирует данные, упрощая приложениям доступ к необходимым сведениям без необходимости проверки нескольких мест.

Эти разделы включают ключи реестра, которые важны для нас, как для атакующих:

- InProcServer32 — указывает путь к DLL, которая выполняется в памяти процесса текущего приложения, вызываемого COM-объектом.

- LocalServer32 — задает путь к EXE-файлу, который запускается как отдельный процесс для работы с COM-объектом.

- TreatAs — перенаправляет запросы на другой COM-объект по его CLSID-идентификатору.

Ключевой момент, касающийся разделов и ключей реестра, заключается в том, что они имеют разные приоритеты в системе. Так, раздел HKCU имеет приоритет над конфигурациями в разделе HKLM. Это сделано для того, чтобы пользовательская конфигурация (HKCU) определяла персональные настройки активного пользователя. Более того, ключи реестра тоже имеют свой приоритет: TreatAs приоритетнее, чем InProcServer32, а InProcServer32 приоритетнее, чем LocalServer32.